Die URLs von Bildern bei StudiVZ

Gerade hat sich StudiVZ zu diesem Bericht geäussert:

Die URL besteht aus:

2006-11/20 = Datum

Ev4M21= Code des Albums

Z3uP7KA-5819 = Code des FotosMal angenommen, ich h√§tte ein Programm, das 1.000 URLs pro Sekunde nach einem Bild durchsucht. Dann w√ľrde die Suche nach einem beliebigen Code, wie beispielsweise Ev4M21/Z3uP7KA-5819, der Zahlen und Buchstaben enth√§lt, viele Millionen Jahre ben√∂tigen. Die Kombination des von uns verwendeten Codes ist bedeutend komplexer als die Kombination aus PIN und TAN beim Online Banking. Wir finden, dass unsere Bilder deshalb ziemlich sicher sind.

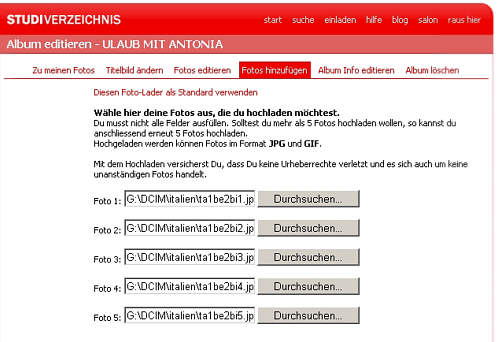

Auf den Umstand, dass dennoch auf die Bilder ohne Zugangsberechtigung zugegriffen werden kann, geht man nicht weiter ein. naja. Dann schaun wir mal, wie beliebig der Code der Bilder von StudiVZ ist. Alle Galerien wurden heute angelegt, alle sind nach M√∂glichkeit durch die Userin gesichert, und die Bilder wurden dann im Beisein der das Profil besitzenden Juristin (ich kenne eigentlich zu viele von denen, aber manchmal bin ich dar√ľber echt froh) im F√ľnferpaket hochgeladen – das sieht dann so aus:

http://217.188.35.147/albums/2006-11/20/5V39z0/BxkkLBT-5231.jpg

http://217.188.35.147/albums/2006-11/20/5V39z0/8VSkLBT-6550.jpg

http://217.188.35.147/albums/2006-11/20/5V39z0/gf4kLBT-1864.jpg

http://217.188.35.147/albums/2006-11/20/5V39z0/615kLBT-1028.jpg

http://217.188.35.147/albums/2006-11/20/5V39z0/1x6kLBT-7533.jpg

kurz darauf dann diese Galerie

http://217.188.35.147/albums/2006-11/20/kVSkz0/kXjz0BT-5042.jpg

http://217.188.35.147/albums/2006-11/20/kVSkz0/w6jz0BT-5068.jpg

http://217.188.35.147/albums/2006-11/20/kVSkz0/xXDz0BT-8892.jpg

http://217.188.35.147/albums/2006-11/20/kVSkz0/81pz0BT-5250.jpg

http://217.188.35.147/albums/2006-11/20/kVSkz0/j9fz0BT-3561.jpg

und dann noch eine etwas ältere Galerie (mit den gleichen Bildern wie zuvor und Bildernamen wie im Screenshot):

http://217.188.35.147/albums/2006-11/20/zT2zz0/M1j6gBT-4500.jpg

http://217.188.35.147/albums/2006-11/20/zT2zz0/hYD6gBT-6063.jpg

http://217.188.35.147/albums/2006-11/20/zT2zz0/kxD6gBT-5591.jpg

http://217.188.35.147/albums/2006-11/20/zT2zz0/1xj6gBT-1901.jpg

http://217.188.35.147/albums/2006-11/20/zT2zz0/20D6gBT-8700.jpg

Ich bin kein Profi, aber ich denke, dass Sparstr√ľmpfe, Eisenkasetten und Tresore doch einiges dem Online-Banking nach StudiVZ-Vorstellungen voraus haben.

Sorry, the comment form is closed at this time.

Ich verstehe nicht ganz worauf du hinaus willst…

Das Thema ist durch. Wenn jeder Besitzer einer URL die Möglichkeit hat ohne Berechtigung ein Bild abzurufen, kann von Sicherheit keine Rede mehr sein.

Liebe Naivlinge,

jetzt Augen zu, Hirn ausschalten, den wirklichen Namen und möglichst alle BBilder hochladen.

also ist BT jetzt userbezogen ja? kann man denn auch einen Zusammenhang zwischen den Zahlen hinten und dem anderen Kram vorne ausmachen? Wobei…pro Album f√§llt da ja schon mal ein Buchstabe weg, der bleibt ja gleich…

ok nicht nur ein Buchstabe, gleich ne zweierkombi…

@1: Der Herr Alfons will mich darauf hin weisen, dass mein lieber Manni die nächsten Tage verdammt viel Stress haben wird. Dabei ist heute doch erst Montag!

Na, es ist doch so; Die bombensichere Kombination w√§re eine solche, wenn alle Zahlen bei jedem Bild anders w√§ren. Das sind sie weder im Album (zo) noch im ersten Teil der Bildnummer (6gBT). Da ist also ein System. Und wie Kulturhistoriker wissen, ist jedes System knackbar. In meinem Fach zum Beispiel gibt es Analysen fr√ľhmittelalterlicher Gr√§berfelder, die mit solchen √úbereinstimmungen ganz prima zurande kommen. F√ľr mich sehen solche Dinger aus wie riesige Nekropolen, aber ich bin mir sicher, dass da jemand sowohl eine Chronologie als auch Christleinstufen hineinbringen w√ľrde.

Alle Bilder neu kodieren? Schwierig. Komplex. Macht sicher keinen Spass.

Der Vergleich mit dem PIN/TAN Verfahren ist eh Bullshit.

Nach dreimaliger falscher PIN erfolgt beim Online-Banking jedes deutschen Kreditinstitutes eine systemseitige Sperrung. Das PIN/TAN-Verfahren hat sicher seine Schw√§chen in Bezug auf die Anf√§lligkeit gegen Phishing, Aussp√§hen, etc. und krankt daran, ein “ideelles” Sicherheitsmedium (im Vergleich zu einem Hardware-Medium wie einer HBCI-Chipkarte) zu verwenden. Eine Brute-Force Attacke ist bei PIN/TAN jedoch v√∂llig sinnlos.

(Und dabei haben wir noch nicht dar√ľber gesprochen, das viele Institute inzwischen einen bis zu 15-stelligen, frei vom Kunden w√§hlbaren Anmeldenamen einsetzten, der aus einer beliebigen Buchstaben- (gro√ü & klein), Zahlen- und Sonderzeichen-Kombination bestehen kann)

Don kannst du bitte mal die Kommentare von den Kindern hier löschen? (MannisPapa/Mama etc..)

Danke!

Ach bitte, was ich heute schon habe stehen lassen von beiden Seiten, da kommt es auf das auch nicht mehr drauf zam. Wie auch immer:

M√ĄSSIGT EUCH MAL ETWAS IM TON, ALLE MITANAND!

Okay.

@Hendrik,

aber Du bist Manni, oder? Gib’s ruhig zu. Ist doch nicht schlimm.

Also zahlen hin, lustige Codes her. Dass das NICHTS NULL NADA NIET mit Sicherheit zu tun hat ist jedem klar, der sich mehr als bis mit php auseinandergesetzt hat.

Das ist einfach nur bullshit und wenn das jemand f√ľr Geld programmiert hat w√ľrde ich mein Geld zur√ľckverlangen.

Alternativ könnte es einfach schon am Konzept scheitern, machts auch nicht besser.

Mal sehen wie lange das sinnlose gestammel noch weiter geht. Evtl. reagiert man ja irgendwann mal GLEICH angemessen auf aufgedeckte Fehler und versucht zu korrigieren anstatt zu beschwichtigen.

Nachtrag – mein “hallo welt”-Codebeispiel wurde rausgefiltert, daher wirkt der erste Satz noch chaotischer als die nachfolgenden – mea culpa.

mir f√§llt auf, das ich in dem Albumverzeichnis und im ersten Teil des Dateinamens nie ein ‘a’, ein ‘A’ oder ein ‘b’ finde, es fehlen noch weitere Zeichen. in der vierstelligen Nummer hinten scheint nie eine Zahl kleiner 1000 zu erscheinen.

wenn man das ber√ľcksichtigt verringert sich die Anzahl der M√∂glichkeiten schon wieder etwas.

Es gibt beim letzten Nummernblock auch nie eine Null an erster Stelle, richtig.

Im StudiVZ-Blog mach ein Mattematic0r auch ein paar interessante Zahlenspiele (hab ich auch gespeichert, falls es zensiert wird).

Ausserdem gibt es ja die Vermutung, dass ein Teil der IDs von der Uhrzeit abhängt. Wenn man ungefähr weiß, wann die Bilder hochgeladen wurden, kann man damit die Anzahl der Möglichkeiten u.U. weiter einschränken.

Don, falls Du nicht nur Juristen, sondern auch Statistiker kennst…

@11: Ich bin Hendrik.

@14: Ja du verringerst die Zahl der n√∂tigen Versuche um ein paar Stellen hinter dem Komma, falls du recht hast. Vielleicht bist du bei der Jahrelangen Suche nach einem Bild dadurch ein paar Stunden schneller…

http://www.blogbar.de/archiv/2006/11/20/719/#comment-83983

@16: Tolles Zahlenbeispiel ja….

4 Millionen Jahre war sogar gro√üz√ľgig gesch√§tzt vom Manfred, aber wir nehmen diese Zahl mal einfach, um wirklich alle Bilder zu finden.

Sagen wir im VZ liegen 2 Millionen Bilder. Du findest also im Schnitt alle 2 Jahre ein Bild. Hmm du hast recht, das ist gefährlich und lohnt unheimlich. Und ja, welch großer Denkfehler vom Autor.

Herr schmei√ü Hirn…

OK, Hendrik, es ist so: Ich bin kein Techniker. Aber da dr√ľben behauptet StudiVZ, dass alle Nummern irgendwie durcheinandergemischt werden. Alle? Wie wir sehen: Nein, nicht alle. Es gibt gewisse gleichlautende Abfolgen. Also stimmt das da dr√ľben formal nicht. Das ist das eine.

Die andere Frage ist, wie lange es dann dauert, um sowas rauszukriegen. Da h√∂re ich mir gern Meinungen an und brauche mir, falls sie auf mich gem√ľnzt sind, nicht solche “Herr schmeiss Hirn vom Himmel”-Bemerkungen anh√∂ren. Kann sein, dass Du recht hast. Kann man dr√ľber reden. Kann sein, dass die falsche Behauptung dr√ľben also folgenlos ist.

Aber ich habe dennoch allerschwerste Bedenken gegen einen Laden, der lauthals eine Sicherheit √ľber Kombinationen verk√ľndet, die dann so wie behauptet doch nicht gegeben ist. Keine Ahnung haben ist f√ľr mich ok, aber wissentlich die Unwahrheit sagen geht mir zu weit.

@16: Hoppala der Autor sagte gar nicht 4 Millionen wie vom Mattematic0r behauptet. Er sagte viele Millionen, und es wird weit in den zwei stelligen Bereich gehen. Sagen wir also mal du findest alle 10 Jahre ein Bild wenn du willk√ľrlich Zeichketten generierst. Abz√ľglich gesch√§tzter Zeit, Datum, sonstiger Fakten die den Zufall einschr√§nken schaffst du es vielleicht auf ein Bild pro Jahr. Da l√§uft jedem Hacker und Stalker das Wasser im Mund zusammen.

So nun ist aber gut, wir sind alle der Meinung, dass das verwendete system schlicht unzureichend und absolut nicht sicher ist. Aber bitte bitte bitte lasst es sein zu versuchen Bild-URL’s erraten zu k√∂nnen. ES GEHT NICHT!

“Herr schmei√ü Hirn…”

[Hier stand ein Tipp, den ich hier eigentlich tunlichst nicht lesen möchte. Don auf Empfehlung von Juliane, die jetzt Hunger hat]

Inkriminierende und belastende sind meist nicht irgendwelche Gegenstände drauf, sondern werden zu 80% die sein, wo beteiligte Personen drauf sind.

Abgleichen mit User-IDs, um damit Schindluder zu treiben:

Die Gesichter abgelichteter Personen dann mit real existierenden Personen abzugleichen, ist relativ leicht. Entweder ins real life gehen oder Namen, wahlweise bekannte Nicknames eingeben und die Google Bildersuche und flickr anschmeißen.

Zahlreich sind die weiteren Möglichkeiten, die ich gar nicht wissen will.

@DON, du hast recht, das StudiVZ √ľbertreibt mit der Sicherheit der Zahlenkombo. Sie ist nicht rein-zuf√§llig. Fakt ist jedoch sie ist auf jedenfall zuf√§llig genug. Du kannst ihnen also vorwerfen die Zufallszahl sch√∂ner zu reden als sie ist, aber du kannst ihnen nicht vorwerfen das sie nicht sicher genug ist.

Gemach, Hendrik, gemach.

Es hat sich diese Codes noch niemand ernsthaft angesehen. Ich hab schon Sicherheitsanalysen gesehen, da sah es am Anfang so aus, als w√ľrde man 2^128 Versuche f√ľr den Code brauchen und am Ende waren es f√ľnf.

@Vroni [Hier stand ein Tipp, den ich hier eigentlich tunlichst nicht lesen möchte. Don auf Empfehlung von Juliane, die jetzt Hunger hat]

Wie stellst du dir das vor? Du √ľberlastest den Server und der zeigt dir hoppla hopp einfach so alle Bilder an vor lauter Frust? Oder alle Links? Oder was? Klar kann man den Server konventionell hacken und direkt an die Daten aber davon redet hier √ľberhaupt niemand.

@23: Nat√ľrlich hat sich niemand hier den Code genau angeschaut. Solange jedoch niemand hier eine Systematik hinter der URL erkennt, die die Bruteforce Attacke auf ein Niveau von weniger als 10^10 Versuchen reduziert muss man wohl oder √ľbel davon ausgehen das es sicher genug ist.

Schau, Hendrik, es ist so. Ich habe 5 Jahre mit Jungs zu tun gehabt, die mir immer ganz tolle Sachen versprochen haben. Die hatten Charts und Berechnungen und Zahlen und Prozente und Streams und Verf√ľgbarkeiten und Redundanzen und vieles mehr mit Zahlen.

In dieser Zeit habe ich gelernt, niemandem zu glauben, der mit gesch√∂nten Zahlen kommt. Es ist wie mit Folter: Es gibt kein bischen Folter. Sobald Leute anfangen, ihre Zahlen sch√∂ner zu reden, als sie sind, um von einem guten Wert zu einem perfekten Wert zu gelangen, ziehe ich die √úbertreibung gewohnheitsm√§ssig nach unten ab. Nenn mich einen Zyniker, aber Leute, die gut sind, brauchen keine √úbertreibung. Solche Projekte sterben mit √ľberzogenen Erwartungen und leben von realistischen Einsch√§tzungen.

Ich habe mir vorhin mal den Quellcode der Bilderseiten etwas genauer angeschaut. Da hat ein Student im 5. Semester etwas daran verbessert und seinen Namen drin vergessen: !– END CHANGED BY MATTHIAS WEIDLICH —

Das ist die Realität hinter den schönen Worten. Da will ich keine Garantien mehr, da will ich eigentlich nur wissen, wie schlimm es wirklich ist.

“Klar kann man den Server konventionell hacken und direkt an die Daten aber davon redet hier √ľberhaupt niemand.”

Das ist der Punkt :-)

Sollte man aber.

[Hier stand ein Tipp, den ich hier eigentlich tunlichst nicht lesen möchte. Don auf Empfehlung von Juliane, die jetzt Hunger hat]

Second life et.al wurden schon gehackt:

http://blog.datenschutzkontor.de/?p=131

_____________________________

Der absolute Hauptpunkt ist aber, soweit ich Don’s Argumentation verstanden habe, dass man f√§lschlich generell Datensicherheit verspricht, die es nicht gibt.

Ob diese Art “Datensicherheit” “nur” Hackprofis hintergehen k√∂nnen oder “auch” Normalos und Halb-DAUs (nach Don’s Theorie) ist f√ľr mich ABSOLUT zweitrangig: Jeder Normalo oder DAU kann, wenn er Bock hat plus wenig Zeit und jemandem schaden will, f√ľr ein geringes Entgelt eine Hacker-Crew aus RU oder der Ukraine anheuern.

Don das nennt man nicht vergessen, das nennt man kommentieren. ;-)

Das ein Student im 5. Semester im Template rumschreiben darf finde ich außerdem nicht allzu besorgnis erregend.

Und das du Zyniker und Schwarzmaler bist err√§t man schnell wenn man deinen Blog liest. ;-) Aber das ist gar nicht schlimm. Allzu h√§ufig decken gerade Leute wie du wichtige Sachen auf. Ich lege ja nur wert darauf, dass die vorw√ľrfe sachlich korrekt und unvoreingenommen bleiben.

Hier liest man ja Horrorvisionen das könnte man glatt an Hollywoord verkaufen. So einfach ist das alles nicht. ;-)

So gute nacht, ich geh pennen. Solltet ihr auch machen.

Freunde, bitte, man kann hier √ľber vieles reden, sogar √ľber meine Person – aber bitte nicht √ľber Strategien, die manche Leute nur auf bl√∂de Gedanken bringen.

Sorry daf√ľr,

aber ich hielt das f√ľr bekannt.

Asche √ľber…

Also ich glaube das ganze ist f√ľr StudiVZ nicht so einfach zu beheben.

Das eingesetzte Verfahren ist n√§mlich sehr effektiv, zwar nicht extrem sicher, aber so abgelegt m√ľssen nur statische Inhalte ausgeliefert werden. Wenn jetzt noch eine Pr√ľfung einer Session ID hinzukommt, bringt das ja so direkt mal nichts, man muss ja auch noch pr√ľfen ob der Benutzer der an der Session h√§ngt die Berechtigung f√ľr das Bild hat.

Alternativ kann man auch beim erzeugen der Seite f√ľr jedes Bild einen Zufallswert erzeugen und sich diesen in einer DB oder in einem geteiltem Speicher merken, wenn dieser Abl√§uft ist das auch ok.

Aber egal wie man es macht, es wird Aufwendiger und damit braucht man nach Tim Allen MEHR POWER und genau die fehlt dort ja schon, wenn man sich in deren Blog die Beitr√§ge zu deren ISP ansieht, der im √ľbrigen sowas liefern kann, sieht man ja bei anderen, wesentlich gr√∂√üeren Seiten, die er bedient.

MfG AbRaXeS

Die Albennummern sind irgendwie ziemlich frei vergeben. Wenn man beispielsweise folgende drei URLs aufruft, landet man immer auf der gleichen Seite (zufällig ausgewählt):

http://www.studivz.net/showalbum.php?id=TR111

http://www.studivz.net/showalbum.php?id=11111

http://www.studivz.net/showalbum.php?id=XX111

Es gibt noch unz√§hlige weitere Kombinationen, die genauso funktionieren. Auf diesem Weg gelangt man allerdings nur zu Alben, f√ľr die man den Zugriff hat:

http://www.studivz.net/showalbum.php?id=g1Bz30

Wenn man das weiter treibt, ist es sehr wahrscheinlich, das man das System dahinter entschl√ľsseln kann.

Markus

Abraxes, so einfach ist das vielleicht f√ľr Tekkies, aber nicht f√ľr einen Verantwortlichen. Was StudiVZ macht, ist vergleichbar mit einem Autobauer, der einen Wagen mit guten Bremsen ausliefert, die prima wirken, solange der Fahrer den richtigen Druck auf dem Fuss hat und nicht in der Kurve bremsen muss. Wenn Du in der Wirtschaft etwas versprichst, muss das Teil 20% mehr aushalten, damit es wirklich sicher ist. 20% weniger hat sich im Internet dank Microsoft, Apple und anderer Firmen leider eingschlichen, dass Beta heute als Qualit√§tsmerkmal gilt – aber in keinem anderen Wirtschaftssektor w√§re das vorstellbar.

Es gibt eine einfache L√∂sung: Entweder man sagt, was Sache ist und weist auf die Probleme hin und riskiert weniger Traffic. Oder man nimmt Geld in die Hand und macht es sicher. Alles andere ist die Wiederaufnahme des Dramas “Warten auf Don Alphonso”.

Markus, aber wenn man den Namen des Albums hat, ist das schon mal ein guter Teil der Miete, weil hinten “nur” 9000 Zahlen sind und vorne ein Block steht, bei dem vier Zeichen immer gleich sind. Uh-oh.

Moment, jetzt wird es spannend, das obige Album kommt auch unter

1V39z0 2V39z0 3V39z0 … 8V39z0 9V39z0

Das heisst doch im Prinzip, dass man lediglich durchprobieren muss, welche Alben nicht aufgehen, und dann…

Ups. Eieieiei. Aber hallo. Da werden aus Jahren aber ganz schnell wenige Tage. Wenn √ľberhaupt.

Don: mit diesem Trick wird die Anzahl der möglichen Alben jedenfalls deutlich eingeschränkt. Beispiel: Wenn ich

http://www.studivz.net/showalbum.php?id=11111

aufrufe, sehe ich die korrekte Album-ID (TR1111) wenn ich mit der Maus √ľber eines der Bilder gehe. Die korrekte ID ist f√ľr den direkten Zugriff auf den Bildserver n√∂tig, nicht jedoch bei showalbum.php. √úber diesen Weg kommt man aber die Direktlinks der Alben+IDs heran, die man auch wirklich Zugriff auf das Album hat.

Umgekehrt bedeutet das aber auch, das ich sehe, wo sich private Bilder befinden:

http://www.studivz.net/showalbum.php?id=5V39z0

Zeigt bei mir “Du bist leider nicht berechtigt das Fotoalbum zu sehen.”. Damit ist das Album spannend :-)

Markus

Nacht. Der Manni ist jetzt auch im Bett.

Kinners,

es ist mittlerweile klar, dass StudiVZ nur “gebrauchte” PHP-Skripte an Board hat. Das editalbum.php ist 1:1 bei facebook, myvideos und anderen kommerziellen Sites im Einsatz. Dieses Skript generiert diese “mysteri√∂sen” File-ID’s auf Dateiebene. Es ist bezeichnend, dass die beteiligten Coder nicht md5 als wirklich eindeutige Identifizierung einsetzen. Das kann man einstellen oder auch lassen, wenn man keine Ahnung oder Angst hat.

Wenn man dann noch einen Account bei StudiVZ generiert, seine eigenen Alben klassifiziert und dann √ľber den Rest der URL einen Passwort-Scanner laufen l√§sst, erscheint einem die bunte Bilderwelt des StudiVZ wie ein Telefon-Buch. Ich jedenfalls hatte keinen Schweiss beim Raten der Album-ID v√∂llig unbekannter Studis und der Rest ist handwerklicher Kleinkram.

Noch wesentlich schlimmer ist die Tatsache, dass der DB-Server, der die Bilder nach draussen schickt, auch von aussen manipulierbar ist. Wenn ich dieser Anbieter w√§re, w√ľrde ich zwischen Auswandern oder Kugel-geben w√§hlen.

Ich find die Urls ohne IP viel sch√∂ner, das sieht dann auch irgendwie noch unkryptischer aus …

http://imgsrv.studivz.net/albums/2006-11/20/kVSkz0/kXjz0BT-5042.jpg

http://imgsrv.studivz.net/albums/2006-11/20/kVSkz0/w6jz0BT-5068.jpg

http://imgsrv.studivz.net/albums/2006-11/20/kVSkz0/xXDz0BT-8892.jpg

Und man kann leicht danach in Google suchen [Edit: Satz bearbeitet, Google-Link entfernt -dogfood]

@ 20 (Hendrik)

Die 4 Millionen könnten ein Tippfehler sein, na und? Worum es tatsächlich bei dem Post von Mathematic0r geht ist, dass es gerade mal 5,4 Tage dauert um allein ausgehend von einem Bild (z.B. vom Vorschaubild eines Albums) alle Bilder dieses Albums zu finden.

Findet man also ein Bild, so kann man mit weitaus weniger Aufwand andere Bilder aus diesem Album finden (laut Mathematic0r-Rechnung ca. 5,4 Tage), was im Umkehrschluß wiederum bedeutet, dass sich die Gesamtsuche von vielen Millionen Jahren auf nicht mehr annähernd so viele Millionen Jahre (vielleicht sogar nicht mal Million Jahre) reduziert.

Nat√ľrlich ist das immernoch viel, aber wenn sich jemand hinsetzt und noch mehr “L√ľcken” in diesem Zufallschl√ľssel findet, reduziert sich das weiter und weiter…

Ich verstehe auch die Kritik, dass man Bilder nicht hochladen soll die man nicht √∂ffentlich haben will, aber zum einen (a) hat nicht jeder dieses Verst√§ndnis und u.U. haben solche Leute nicht nur Bilder von sich in ihren Fotoalben und (b) machen die Leute von SVZ genug haltlose Sicherheitsversprechen, die einem weniger versierten Nutzer Sicherheit vorgaukeln (siehe allein den vorherigen SVZ-Blogeintrag “So stellen wir den Schutz eurer Daten sicher” oder die vielen tollen Anonymisierungsfunktionen)…

Last but not least wurde hier schon mehrfach angef√ľhrt, dass es gen√ľgend einfache Implementierungen gibt die sicherer w√§ren. Wenn sie wegen der weitaus(?) schlechteren Perfomance keine Datenbank benutzen, warum sperren sie dann nicht wenigstens den Zugriff von au√üen?

Man kann es problemlos auch anders machen und das ist es auch was mich aufregt, stattdessen wird wieder einmal nur hei√üe Luft verbreitet und gegen die b√∂sen Blogger geflucht, die alles madig machen und eh nur neidisch sind…

Die Aussage der StudiVZ mit dem Vergleich Pin/Tan ist ein Witz (wobei auch das Pin/Tan-Verfahren schon ein Witz ist).

Die Verwendung einer oder mehrere UUIDs in Kombination ist nun wirklich keine Zauberei und w√ľrde zumindest das “erraten” nahezu unm√∂glich machen.

Trotzdem wäre eine richtige Sicherung der Daten der richtige Weg.

Gr√ľ√üe

Mo

Ich dachte eigentlich, es geht hier um die Tatsache, dass eben auch als komplett “privat” eingestufte Bilder von au√üen erreichbar sind, dass deren URL relativ leicht zu raten ist und dass die URL solcher Bilder sogar bekannt ist, falls sie mal f√ľr kurze Zeit √∂ffentlich waren. Mein Xing-Profilfoto ist dagegen nun gerade nicht privat, und das ist auch jedem bekannt, der eines hochl√§dt.

Zu der Anmerkung, dass man seine privaten Bilder sowieso nirgendwo im Internet hochladen sollte: Selbst wenn ich mich an diese Regel halte, was ist mit (ehemaligen) Kommilitonen, die nicht so datenschutzsensibel sind? Und auf deren Partybildern ich (rein hypothetisch) vielleicht mal in nicht so vorteilhafter Situation zu sehen bin? Lieber nicht dr√ľber nachdenken.

Das Netz ist eine komplett öffentliche Veranstaltung. Wenn das doch endlich einmal in die Köpfe hineinginge!

Meiner Meinung nach ist das vom Don beschriebene

1. eine L√ľcke von der man erfahren sollte.

2. etwas von dem ich dachte, dass sowas nur Programier-Nullen wie ich machen, weil sie sich nicht anders zu helfen wissen.

Ich bin wirklich nicht immer mit Don Alphono einverstanden, aber die Vehemenz wie aktuell ein Sicherheitsmangel zum Industriestandard erklärt wird, lässt mich vermuten, dass einige Don-Gegner ihre Beißreflexe nicht unter Kontrolle haben. Oder unter der Kontrolle anderer stehen. ;-)

Ein kleiner Test zeigt: wenn ich Bilder in mein Album hochlade und danach den Account k√ľndige, sind diese nicht mehr auf direkten oder indirektem Weg erreichbar. Das ist schon mal positiv. Aber Spuren hinterlasse ich trotzdem:

Testgruppe √Ėffentlich

http://www.studivz.net/group.php?ids=B2TgRT

Testgruppe Privat

http://www.studivz.net/group.php?ids=8STgRT

Diese beiden Gruppen wurden von dem nicht mehr existieren Account angelegt und sind weiterhin vorhanden. Löschen kann diese keiner mehr.

Markus

Nat√ľrlich ist das eine L√ľcke. Und zusammen mit anderen Schw√§chen kommt man sehr leicht an die geheimen Bilder. Ein m√∂licher Angriffsvektor w√§re bspw.:

http://crypto.stanford.edu/sameorigin/

(ja, das funktioniert auch mit dem IE)

Szenario w√§re bspw. folgendes: Man lockt das Opfer auf seine eigene Webseite – wenn man einander fl√ľchtig kennt, sollte das wohl kein Problem sein ihm einen ink zu schicken. Auf der Zielseite kann man dann umgehend hunderte oder tausende Links auf einen Schlag testen, ob sie von der Zielperson vorher schon einmal besucht worden sind (kann man auch so machen, dass die Person davon nichts mitbekommt, bspw. Links in einen Container setzen der au√üerhalb des sichtbaren Bereichs ist., dann per Javascript die Linkfarbe der Links checken).

Wir geben die richtigen Antworten auf wichtige Fragen:

1. Der Sinn des Lebens: 42.

2. Die pers√∂nliche Integrit√§t eines Gesch√§ftsf√ľhrers: 00.

3. Die Sicherheit Deiner Daten bei StudiVZ: 3.81520424 √ó 10^29.

Xing oder openBC (oder wie immer diese Webpage gerade zuf√§llig heisst) als Industriestandard zu nehmen, halte ich f√ľr ziemlichen Nonsens. Dieser Abenteurspielplatz f√ľr Anf√§nger im Personalvermittlungsgesch√§ft wird aus meiner sowieso deutlich √ľbersch√§tzt.

Fakt ist, dass StudiVZ offen die Sicherheitsrisiken ansprechen sollte.

Und IT-Sicherheit sollte nicht unter der Pr√§misse diskutiert werden, dass es “Sicherheit nicht gibt”. Nat√ľrlich k√∂nnte StudiVZ ein paar sehr konkrete Redesigns vornehmen und dann w√§re die Sicherheit f√ľr die Anwender h√∂her.

Zumindest w√ľrde ich von solchen Social Networks erwarten, dass die Anwender zumindest die M√∂glichkeit haben, sich hinreichend √ľber eventuelle Risiken zu informieren, anstatt sich die Info von Diskussionen auf der blogbar besorgen zu lassen.

@ Amelia: Bei mir im Haus wohnte eine Elitestudentin. Die ist auf etlichen offenen Partybildern verlinkt, vom Kaliber sie und 20 leere Flaschen Bier. Den Account hat sie seit Monaten nicht mehr aufgemacht, sonst w√ľrde sie vermutlich Amok laufen, aber das steht da einfach so. Nur mal so als Beispiel.

“blogbar-watchblog”-Spammer, das Spiel l√§uft hier so: Wenn Du Dich erst mal so aufgef√ľhrt hast, das Du rausfliegst, fliegst Du immer raus. Es gibt hier keinen Weg zur√ľck, Du kannst gerne bei anderen heulende Kommentare hinterlassen, aber hier bekomst Du keinen Fuss mehr auf den Boden.

Also, ich muß mich (als Techniksachverständiger) ebenfalls größtenteils den technischen Kommentaren anschließen:

1. Die URL-Generierung √ľber zuf√§llige URLs ist nichts schlimmes und kann genauso gemacht werden. Die Frage ist halt nur, wie zuf√§llig die URLs tats√§chlich sind. Wenn man das (vertretbare) Risiko eines zuf√§lligen Zufallstreffers in Gr√∂√üenordnungen von 1:500 Mio eingehen kann und will, dann ist die Methode okay. Da wird eine Gef√§hrdung eher hypothetisch.

2. Die Berechnungen bzgl. der Zeit stimmen. Eine solche Hash-Methode gibt ausreichende Sicherheit, wenn der Hash wirklich zufällig und entsprechend lang genug ist. Außerdem kommen da noch Netzwerklatenzen oben drauf.

ABER: Lausig ist …

1. Nat√ľrlich m√ľ√üte man den Zugriff zu den Bildern auch mit dem tats√§chlichen Zugriffsschutz √ľberpr√ľfen. Da√ü das nicht gemacht wurde, ist halt der eigentliche Kern des Zugriffsschutzproblems. Der Haken dabei ist halt nur: das ist f√ľr JEDES (!) Bild ein Datenbankzugriff mehr und damit eine substantielle Last auf den DB-Servern. Ansonsten ists halt einfach nur ein statisches File. Ich nehme an, da√ü man hier (ohne Wertung) simpel und einfach Kosten/Nutzen abgewogen und sich gegen Kosten entschieden hat. Und wahrscheinlich haben die Jungs nicht ganz die technischen Ressourcen von Flickr. Zum Vergleich: Flickr hat √ľber 4 Milliarden Datenbank-Queries am Tag, in Peaks ca. 25.000 Transaktionen pro Sekunde. Friendster f√§hrt ca. 50 Datenbankserver.

2. Man hätte mal tatsächliche Zufallszahlen oder längere Hashes verwenden können und nicht so Kindergartenpermutationen. Da war anscheinend ein Trottel am Werk, nichts hätte gegen einen Bild-URL a la e927e0ae90e97cd6d9a71bb05adf30c2.jpg gesprochen. Tip: MD5 gibt einem wunderbare, garantiert zufällige Zufallszahlen.

Und noch eine Anmerkung dazu: Komisch ist, da√ü alle bei Brute-Force davon ausgehen, da√ü man per Saug-Script einfach alle beliebigen URLs ausprobieren k√∂nnte. Wenn der Image-Server mit so einem Pseudo-Denial-Of-Service-Attack in die Knie geht, das merkt auch der bl√∂deste Admin. Alleine einen Tag lang permutierte Image-URLs downzuloaden, das f√§llt auf und ist wahrscheinlich sogar strafrechtlich bedenklich. Ich werfe nur mal StGB ¬ß202a und ¬ß303a in den Raum. Und jetzt k√∂nnt ihr euch juristisch die K√∂pfe einschlagen, ob die Bilder bei StudiVZ ¬ęgegen unberechtigten Zugang besonders gesichert sind¬Ľ. :-)

Achja, und √ľbrigens glaube ich, da√ü die Chance deutlich h√∂her ist, an Daten zu kommen, wenn mal mal ein paar Attacken gegen PHP-Scripte f√§hrt. So lausig, wie normalerweise mit PHP umgegangen wird, da ist bestimmt was drin. Von simpler SQL-Injection bis zur gezielten Ausnutzung von Bugs.

@50: Dem ist an Sach- und Fachkenntnis aber auch gar nichts mehr hinzu zu f√ľgen! Plus die Aussage, dass es an Naivit√§t/Bl√∂dheit kaum zu √ľberbieten ist, privateste Bilder auf einem (wie auch immer, wo auch immer) Webserver abzulegen.

Nein: DIESER Kinderkram ist nicht der Kern des StudiVZ-Skandals; noch nicht mal ein wirklicher Datenschutzskandal, geschweige denn ein DatenschutzGAU. Und sich mit hoher Industriosität ausgerechnet in diesem Sandkasten abzuarbeiten, schadet der gerechten Sache nur.

Also diese mathematischen √úberlegungen sind ja sehr interessant. Aber die Conclusio hat Porschekiller[38] gezogen:

“Ich jedenfalls hatte keinen Schweiss beim Raten der Album-ID v√∂llig unbekannter Studis und der Rest ist handwerklicher Kleinkram.”

Die Empirie hat quasi alle mathematisch fundierten Bef√ľrchtungen, die hier und anderswo ge√§u√ütert wurden best√§tigt. Punkt um. Die These des sogenannten “Datenschutzbeauftragten” von StudiVZ

“Sicherheitsbedenken sind unbegr√ľndet”

kann somit theoretisch als auch empirisch als widerlegt gelten. Seine Strategie, die Sicherheitsbedenken gegen StudiVZ auf diesen einen Punkt zu konzentrieren, kann außerdem nur als PR-Masche betrachtet werden. Ich frage mal politisch:

Was ist eigentlich die Aufgabe von Datenschutzbeauftragten in Unternehmen? Datenschutz oder PR? Aber das nur ganz nebenbei.

Ich w√ľrde im weiteren folgende Strategie vorschlagen, auch um StudiVZ zu zwingen, sich wirklich mal substanziell festzulegen. Ich w√ľrde dabei von einer Systematik m√∂glicher Attacken ausgehen und dann StudieVZ daraufhin pr√ľfen (Test-Cases). Hier mein Vorschlag:

1) Wie sicher ist StudiVZ gegen böswillige Attacken, wie sie hier diskutiert wurden. Testfall: Jemand will alle Bilder in einer bestimmten Gruppe, auch wenn die privat deklariert sind. StudiVZ sollte mindestens offen auf die Risiken hinweisen und zwar nicht nur im Kleingedruckten.

2) Wie geschlossen ist die Community? Testfall: Ein Personaler will sich √ľber einen Fake-Account Zugriff auf StudiVZ verschaffen. Vielleicht will StudiVZ das ja gar nicht verhindern. Kann ja sein. Dann w√§re StudiVZ aber eher sowas wie eine Mischung aus MySpace und OpenBC-System. (Facebook positioniert sich √ľbrigens schon in Richtung Konkurrenz zu LinkedIn) StudiVZ muss klar Stellung beziehen, ob es √ľberhaupt ein Studentenportal sein will und dann klar kommunizieren, wie es verhindert, dass Personaler eventuell √ľber Auftragsfirmen sich Fake-Accounts beschaffen oder Informanten versichern, die Dossiers √ľber potentielle zuk√ľnftige Bewerber erstellen. Es muss also die Community sch√ľtzen.

3) Welche Gefahren entstehen durch Whistleblower? Testfall: Irgend so ein Don Alphonso aktiviert seine Pr√§torianer-Garde die mittels anonymer Insider und sonstiger Methoden gezielt innerhalb StudiVZ st√∂bern und unangenehme Details √ľber Community-Mitglieder herausfinden (z.B. √ľber einen gewissen D.) und dann √∂ffentlich machen (z.B. auch Bild-Urls). StudiVZ k√∂nnte z.B. hier juristisch agieren. Z.B. mit Androhung schwerwiegender Strafen gegen Whistleblower. W√§re ja m√∂glich. M√ľsste aber klar kommuniziert werden.

Fallen jemanden noch weitere Testfälle ein?

Vielleicht sollte man StudiVZ die Chance geben, zwei Wochen in sich zu gehen (Don mach mal Pause!), um dann solche Punkte offen zu kommunizieren.

Brainbomb, die sollen den Bildserver vom Netz nehmen, der steht offen. Dann sollen sie eine technische Lösung entwickeln, mit der nur noch Leute Bilder sehen können, die eingeloggt sind. Sollten sie zumindest.

Ich wette aber mein KPM-Porzellan gegen einen Ikeabecher, dass sie das nicht tun werden. Weil es teuer und aufw√§ndig w√§re und bedeuten w√ľrde, dass sie zugeben m√ľssen, bislang powered by Holtzbrinck die Daten ihrer Nutzer verschludert zu haben. “Zugeben” ist ein Core Asset, das ihnen fehlt. Wenn Du glaubst, dass sich in zwei Wochen Atempause was √§ndern w√ľrde, dann bist Du sehr optimistisch. Die wollen um jeden Preis wachsen, das ist alles. Deshalb gibt es keinerlei Durchgriffe, noch nicht mal gegen die hier aufgef√ľhrten Pornodienstleister bei StudiVZ. Die sind alle noch da.

Don. Dass sich was √§ndert glaube ich sowieso nicht. Insofern bin ich ganz Deiner Meinung. Der Denkfehler liegt im Gesch√§ftsmodell. Sie k√∂nnen nur Geld machen, wenn sie verkaufen, bevor das jemandem auff√§llt. Es w√ľrde aber eher auffallen, wenn sie die Fragen[52] ehrlich beantworten. Insofern sind sie in einem unl√∂sbaren Dilemma.

“bevor das jemandem auff√§llt”

Wenn es erst mal bei SPON steht, ist es jemandem aufgefallen.

Dennoch: Auch wenn mich der Fall verteufelt an einen Konflikt 2001 in der Munich Area erinnert (oh Gott ich klinge wie Higgins bei Magnum), in dem es ebenfalls keine L√∂sung zwischen flipsigster Businessideen und hochkochenden Medien gab, die einen S√ľndenbock haben wollten, und ihn auch bekamen, weil ihnen die Gr√ľnder in die H√§nde geschuftet haben – selbst in solchen F√§llen ging immer noch was. Das Problem bei diesen Personalities ist aber, dass sie es einfach nicht glauben wollen, dass es hier nicht mehr nur darum geht, wie man verliert. Sie wollen den Sieg, sie glauben, irgendwie muss es doch noch zu schaffen sein.

Und deshalb wird sich dort nichts √§ndern. Ein guter PR-Berater w√ľrde reingehen, schauen, welche Anspr√ľche und Territorien man aufgeben muss, dann der Mehrheit der Kritiker damit ein Friedensangebot machen und dann versuchen, von der Basis aus wieder Vertrauen aufzubauen.

Die Realität sieht dann aber so aus, dass hier gestern ca. 20 Pro-StudiVZ Kommentare von ein und der selben IP kamen, mit 6 verschiedenen Namen. OK, auch auf der anderen Seite wurde mit sowas gespielt, kann man machen, ich bin da noch nicht mal böse Рaber es zeigt die Richtung, in die sie marschieren. Geradeaus auf die nächste Mine zu.

Och n√∂√∂√∂, das riecht ja b√∂se nach der alten Jamba Leier… Ich frag mich was das f√ľr ein Laden ist, wenn die das immer noch nicht gecheckt haben. Mehr oder weniger jeder Blogger hat doch ein Tool laufen, dass die IPs aufzeichnet.

@50 (Die Stimme der freien Welt):

Zuerst schreibst du :

> 1. Die URL-Generierung √ľber zuf√§llige URLs ist nichts schlimmes und kann

> genauso gemacht werden. […] Eine solche Hash-Methode gibt ausreichende

> Sicherheit, wenn der Hash wirklich zufällig und entsprechend lang genug ist.

> […]

Dann sagst du:

> ABER: Lausig ist …

> 1. Nat√ľrlich m√ľ√üte man den Zugriff zu den Bildern auch mit dem tats√§chlichen

> Zugriffsschutz √ľberpr√ľfen. Da√ü das nicht gemacht wurde, ist halt der

> eigentliche Kern des Zugriffsschutzproblems.

Was der ersten Aussage nat√ľrlich widerspricht. Entweder du meinst gute Hashes sind gut genug, dass dadurch kein Problem bezgl. des Datenschutzes auftaucht, oder sie sind es nicht. (Wenn man die Benutzerrechte pr√ľft, √ľber bspw. Sessiondaten, dann ist die URL des Bildes ja ohnehin schnurz).

Mir ist nicht ganz klar welche Position du jetzt eigentlich beziehst.

> 2. Man hätte mal tatsächliche Zufallszahlen oder längere Hashes verwenden

> können und nicht so Kindergartenpermutationen. Da war anscheinend ein Trottel

> am Werk, nichts hätte gegen einen Bild-URL a la

> e927e0ae90e97cd6d9a71bb05adf30c2.jpg gesprochen. Tip: MD5 gibt einem

> wunderbare, garantiert zufällige Zufallszahlen.

(Nebenbei: Es gibt keine zuf√§lligen Zahlen, es gibt nur zuf√§llig generierte Zahlen.) Zum eigentlichen: Md5 ist eine hash-funktion, hat also mit “garantiert zuf√§llige Zufallszahlen” nichts zu tun. md5 hashes sind nur dann nicht berechenbar, wenn der an die Hash-Funktion √ľbergebene Eingabewert bereits zuf√§llig ist. W√ľrde bspw. aus User-ID + (fortlaufender) Bild-ID ein md5 hash generiert, und jemand w√ľrde das durch ausprobieren merken, dann k√∂nnte man sehr gezielt alle Bilder herausfischen – sehr viel einfacher als es jetzt der Fall ist.

Zum Hintergrund (der dir zu fehlen scheint): Das Ziel einer Hash-Funktion ist das m√∂glichst kollisionsfreie mappen von Eingabewerten auf eine Menge von Ausgabewerten, auch (bzw. gerade dann) wenn die Eingabewerte alles andere als zuf√§llig sind. M√∂chte man, dass andere nicht in der Lage sind die Hashes zu berechnen, mu√ü man entweder seine eigene Hash-Funktion schreiben, oder die Eingabewerte vorher mittels “geheimer” Manipulation erstmal ver√§ndern (was nat√ľrlich beides im Endeffekt aufs selbe hinausl√§uft).

> Und noch eine Anmerkung dazu: Komisch ist, daß alle bei Brute-Force davon

> ausgehen, daß man per Saug-Script einfach alle beliebigen URLs ausprobieren

> könnte.

Nein, “alle” sowieso nicht. Ich habe oben in den Kommentaren auf einen “Bug” in allen g√§ngigen Browsern hingewiesen, der es einem erm√∂glicht, mehrere tausend URLs zu testen ohne auch nur einen Zugriff auf den Server zu machen.

> Achja, und √ľbrigens glaube ich, da√ü die Chance deutlich h√∂her ist, an Daten zu

> kommen, wenn mal mal ein paar Attacken gegen PHP-Scripte fährt. So lausig, wie

> normalerweise mit PHP umgegangen wird, da ist bestimmt was drin. Von simpler

> SQL-Injection bis zur gezielten Ausnutzung von Bugs.

Was in jedem Falle und zweifelsfrei strafbar ist. Ein bi√üchen merkw√ľrdig das anzubringen, nachdem man (ohne weitere Erl√§uterung) die potentielle Strafbarkeit von Brute-Force probieren in den Raum geworfen hat.

Offenbar kann man bei StudiVZ nicht rechnen.

Nehmen wir das Rechenbeispiel von StudiVZ (mit 9.999 x 9.999 Kombinationsm√∂glichkeiten), dann kommt da tats√§chlich in etwa eine Zahl mit “100 Millionen” heraus. Richtig.

So, und rechnet man das dann Рgemäß den Vorgaben von StudiVZ durch, so sind nach rund einem Tag (nicht: hundert Millionen Jahre) alle Kombinationsmöglichkeiten errechnet bzw. alle Bilderdaten des Nutzers runtergesaugt.

Ich gehe aber davon aus, dass selbst ein unbegabter Freizeit-Hacker nicht so lange benögtigt. Was sagt eigentlich

das PR-Man√∂verder Zust√§ndige f√ľr “Datensicherheit” bei StudiVZ dazu?(Nee, sowas interessiert den nicht.)

Als privat markierte Bilder sind per URL direkt abrufbar. Das ist ein Sicherheits-GAU.

Ekliger finde ich die offensichtliche Ignoranz und Arroganz mit der mit den Benutzern und den Benutzerdaten umgegangen wird.

Und bitte, es geht nicht um die Aufgabe URLs zu raten. Wenn mein heutiger Kumpel X mir Zugang zu privaten Daten gibt und morgen ist er nicht mehr mein Kumpel, dann habe ich immer noch Zugang zu seinen privaten Daten per URL.

Dass damit auch der urspr√ľngliche ‘Lieferant’ der Skripte in die Tonne zu treten ist sei nur mal am Rande bemerkt. Wie viele User kumulieren unter den ganzen Facebook Clones?

@57 (Sencer):

1. Zum scheinbaren Widerspruch:

Es kommt halt nur drauf an, was man will. Sozusagen eine Frage der Anforderungen. Heißt: Ja, solange man statische URLs ohne Zugriffsschutz verwendet, sind die URLs potentiell erratbar bzw. ohne Login abrufbar.

So. Ist die Anforderung (a): ¬ęWer die URL kennt, der darf die Daten auch abrufen – aber Erraten der URL darf nur mit unmenschlichem Aufwand funktionieren¬Ľ – dann hei√üt die L√∂sung: Zuf√§llige URLs, die lang genug sind.

Ist aber die Anforderung (b): ¬ęBilder darf ein User nur mit vorherigem Login¬Ľ angucken, dann gibt es technisch keine andere M√∂glichkeit, als die Session abzufragen und das Bild √ľber einen dynamischen Zugriff auszuliefern. Mit allen Folgen die dran h√§ngen.

Pers√∂nlicher Kommentar: Ich h√§tte mich pers√∂nlich f√ľr Anforderung (a) entschieden und den Usern mitgeteilt, da√ü Bild-URL weitergeben unabh√§ngig vom Zugriffsschutz ist. Ich kann ja schlie√ülich anstatt des URL auch das Bild selbst weitergeben, sobald ich einmal drauf Zugriff habe. Das macht keinen Unterschied.

2. “Zuf√§llige Zahlen” sollte ein lustiges Wortspiel sein. War anscheinend nicht lustig, aber egal :-)

3. Ich wei√ü, was MD5 ist. Danke f√ľr den klugen Hinweis. Ich meinte damit, da√ü ich einfach den MD5-Hash der Datei selbst als URL nehmen w√ľrde. Damit mu√ü ich mir nix zuf√§lliges ausdenken. Eine rand()-Funktion tuts aber sicherlich auch. Die User-ID w√ľrde ich da sowieso nicht mit reinnehmen. Und da√ü fortlaufende Bild-IDs bescheuert sind, ist auch klar. Ich wollte den MD5-Hash aber auch nicht aus User- und Bild-ID generieren, sondern aus dem Bin√§r-File selbst. Aber wie gesagt, rand() tuts auch.

Danke, da√ü Du Dir Sorgen √ľber fehlende Hintergr√ľnde machst, das ist aber nicht notwendig.

4. Deine Anmerkung mit den Browsern stimmt, aber das ist kein spezifisches Problem dieser Site. Au√üerdem hei√üt das, da√ü Du einen Server mit Schadcode ins Netz stellen mu√üt, auf den die User erstmal zugreifen m√ľssen. Das funktioniert nicht in der Breite und f√§llt auf.

5. Nat√ľrlich sind Attacken gegen PHP-Scripte strafbar. Es ging mir ja auch nicht um das Tun, sondern nur um potentielle Sicherheitsl√ľcken. Ich habe niemals behauptet, da√ü das legal sei.

So – what’s the problem?

By the way, heise berichtet:

http://www.heise.de/newsticker/meldung/81373

Hey, spinn ich?

Gerade wollte ich hier folgende Nachricht eintragen:

———————–

Man kann √ľbrigens auch die Alben von verborgenen Profilen sehen. Wer sein Profil nur seinen Freunden zug√§nglich macht, bei dem verschwindet auch der Link zu den Foto-Alben f√ľr alle Nicht-Freunde. Den Link zu erraten ist kein Problem und: er ist g√ľltig. Man bekommt die Alben angezeigt.

Unter Umst√§nden ist es jedoch so, dass nur Alben angezeigt werden, die mit “d√ľrfen alle sehen” markiert sind. War zu faul das auszuprobieren. Wenn “nur Freunde” wirklich vor unberechtigtem Zugriff sch√ľtzt, ok, dann l√§ge auch ein Vers√§umnis beim User. Aber: Dass der Link im Profil nicht angezeigt wird, k√∂nnte eine falsche Sicherheit vorgaukeln und in Sicherheit wiegen. Insofern w√§re es besser, wenn der Link zu den Alben einfach auch bei gesch√ľtzten Profilen in der Linkleiste erschiene.

———————–

dachte “nochmal checken” und siehe da: auch bei verdeckten Profilen sind nun die Alben sichtbar UND die Liste der Freunde. Und bei letzterem spinne ich bekanntlich jedenfalls nicht http://fx3.org/blog/2006/11/21/studivz-unseren-tglichen-privacy-gau-gib-uns-heute/

Das grunds√§tzliche Problem ist einfach, dass ist grundfalsch ist, private Bilder so zu “verstecken”. Ohne zu technisch zu werden aber: verstecken hei√üt immer, dass man etwas auch (wieder) finden kann. Was aber hier ben√∂tigt ist schlichtweg Autorisierung. Also, darf Benutzer a Bild b ansehen oder nicht. Das ist die einzige Frage zu z√§hlt und es ist schlichtes Unverm√∂gen, das anders zu handhaben, vor allem angesichts der Tatsache, dass es andere M√∂glichkeiten g√§be. Wie hoch die Wahrscheinlichkeit ist, ein solches Bild zu finden, ist im √ľbrigen vollkommen egal. Vor allem deswegen, weil die Abfragen relativ beliebig parallelisierbar sind. Das hei√üt: hat mein Programm, das mir die Bildchen abruft zwei Threads, dann geht es doppelt so schnell, spawnt es vier, dann eben viermal so schnell usw. usf. Somit ist es am Ende eine finanzielle Frage, wie lange das braucht, denn es h√§ngt schlichtweg davon ab, wieviele Rechner ich mir kaufe und wie untalentiert der Typ ist, der mir das implementiert.

@Lars(63): Denk nochmal dr√ľber nach, warum kryptographische Schl√ľssel so lang sind.

Ich kann das Gerede vom Super-GAU grad nicht so nachvollziehen…

Bevor ich die URLs der Bilder rate/errechne und Testanfragen an den Server schicke, kann ich das nicht gleich mit dem Passwort machen?

Überschriebene Nutzerbilder werden i.Ü. auch nicht sofort gelöscht.

Jorge(65), mit den Bilder-URLs geht es halt viel viel einfacher.

@flawed:

Ist die (halbwegs) zufällig generierte URL eines Fotos wirklich leichter zu erraten als das Passwort eines typischen Users?

Ich geb zu, nicht viel Ahnung von Sicherheitsstandards zu haben. Wenn aber selbst heise.de die Meldung “Datenleck beim StudiVZ?” nur als Frage formuliert, mit den offenen Profilen anf√§ngt und erst im unteren Teil die Sache mit den Bilder-URLs meldet, dann f√§llt’s mir schwer, eure Aufregung nachzuvollziehen.

Ja mach doch mal: Zeig uns doch mal simpelsten Mitteln ein Foto, dessen URL du vorher nicht kanntest.

Jorge: Ja, weil es mit dem Zufall in diesen URLs nicht allzuweit her ist. Schau mal in die Kommentare von beissreflex im anderen Artikel zu den Bildern hier.

Jorge: Deine selektive Wahrnehmung ist wirklich bemerkenswert. Der Heise-Artikel beleuchtet in seiner Antwort n√§mlich sehr sch√∂n, in welchem Widerspruch StudiVZ-PR, FAQ (“Nur Name und Bild”) und Realit√§t zueinander stehen.

Dass man sich urspr√ľnglich einen Tag Bedenkzeit f√ľr die Anfrage erbeten hatte und die ja angeblich nicht vorhandenen Probleme inzwischen klammheimlich bearbeitet wurde, passt da wunderbar ins Bild, findest du nicht?

Security by Obscurity

Nachdem dieses aufgedeckt wurde, behauptet der Datenschutzbeauftragte von studiVZ jedoch weiterhin “Die Sicherheitsbedenken sind unbegr√ľndet”. Das ist dann doch schon etwas starker Tobak, weshalb hier ein wenig auf das zugrundeliegende Prinzip (Secur…

[…] Es geht Schlag auf Schlag. Nicht nur Bilder sind unzureichend gesch√ľtzt, auch andere Bereiche der Seite weisen massive L√ľcken auf. W√ɬ§hrend diejenigen, die auf L√ľcken aufmerksam machen darauf achten, dass in ihren Kommentaren keine Anleitungen gepostet werden, sieht man das im Blog von StudiVZ offenbar nicht so eng. […]

[…] Oh no, some people even come into my space and copy the pictures of my friends. They save them and upload them to their discussion group – and then they rank them. And make strange comments. And they write how sexy my friends are. I wonder if my friends really wanted this too happen, being oggled at by strangers. […]

[…] laufenden. von Oliver reaktionen auf diesen beitrag via rss 2.0 dein kommentar hierzu oder trackbacks √ɬ§hnliche artikel: studivz saubillig | mitleid | links for2007-01-09 | das macht (meinen/der) tag | ja wenn … studivz | 2 Feedbacks zu “studivz goes radio” hep-cat.de […]