Superfrischer Privacy-GAU bei StudiVZ

Hi Jojo, ich h├Ątte jetzt gerne eine Fortsetzung hiervon, und zwar, wie ich durch eine Bresche in die von diversen Sicherheitsl├╝cken Bel├Ąstigungs– und Nazipostillenskandalen ersch├╝tterten Startupburg StudiVZ reite, die Lanze eingelegt und sich der Junge aus dem Morgenland vor mir in den Turm zu retten versucht, wo das Kapital gerade bittere Tr├Ąnen vergiesst. Denn StudiVZ hat mal wieder ein irrwitziges Sicherheitsproblem, das das weitestgehende Aussp├Ąhen anderer Leute erlaubt.

Also, stellen wir uns mal vor, wir sind so ein universit├Ąrer Stalker. Wir waren in der ber├╝chtigten *****-Gruppe, wir haben mehrfach die Blogbar gespamt, wir sind der echte Abschaum des Netzes und finden es geil, wenn wir ganz einfach anderen was anh├Ąngen k├Ânnen. So wie unserer Mitstudentin Susi, die uns f├╝r einen stinkenden, versoffenen Schwachkopf h├Ąlt und das auch deutlich zum Ausdruck brachte, als wir versucht haben, sie zu betatschen. Jetzt sitzen wir also im Projektraum, Susi ist an einem PC und grinst sich eines, kichert und hat offensichtlich Spass. Wir ├Ąrgern uns, wir w├╝rden ihr nur zu gern zeigen, was es heisst, uns anbetteln zu m├╝ssen, weil wir etwas ├╝ber sie wissen, was keiner wissen darf. Du, Susi, sagen wir, ich m├╝sste auch mal ans StudiVZ, sagen wir. Aber bitte, sagt Susi, logt sich aus und l├Ąsst uns ran. Und damit haben wir sie im Sack, wir k├Ânnen spielend leicht sehr viel ├╝ber Susi herausfinden. Denn StudiVZ ist

SO BESCHISSEN PROGRAMMIERT, DASS WIR PROBLEMLOS AUF IHR VERHALTEN BEI STUDIVZ ZUGREIFEN K├ľNNEN.

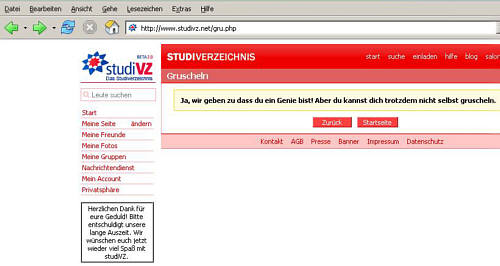

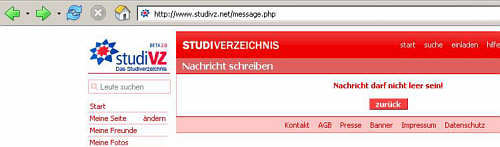

Und das ohne Hack, ohne Erraten von URLs, einfach mit einem einzigen Button und unserem Password. Denn zuerst loggen wir uns auf dem ge├Âffneten Browser wieder mit unserem eigenen Benutzernamen ein – am besten mit einer Fakeidentit├Ąt, deren Besuche nirgends angezeigt werden. Das sieht dann so aus.

Und jetzt brauchen wir nur noch ein Werkzeug, um Susis letzte Zeit bei StudiVZ zu durchschn├╝ffeln. Es ist ganz einfach – der gr├╝ne R├╝ckw├Ąrtsknopf links oben beim Firefox oder bei diesem anderen Browser, na, Internet Explorer, glaub ich heisst der. Den dr├╝cken wir einmal, kommen auf die Einlogseite, dann nochmal und Oooops:

“Aber Du kannst Dich nicht selbst gruscheln”, steht da. Nanu? Wir haben niemanden gegruschelt, das muss wohl ein Rest aus Susis bet├Ątigung sein, und das Programm denkt jetzt, wir w├╝rden das Gruscheln abbekommen. Nochmal auf Zur├╝ck clicken und, des R├Ątsels L├Âsung:

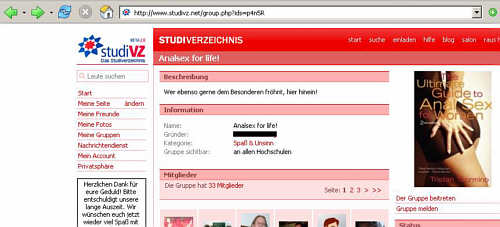

Susi wollte den – hier geschw├Ąrzten – Herrn gruscheln! Na sowas. Da schau an. Soso, gruschelt sie also. Das wird sicher spannend. Gehen wir noch einmel zur├╝ck und schauen wir, was da kommt:

Seine Profilseite. Interessanter Herr. Keine Freunde, aber Mitglied in zwei Gruppen. Einmal Analsex, und einmal eine Gruppe, die sich wohl intensiv mit der Beschaffenheit weiblicher Unterk├Ârper auseinandersetzt, um das mal h├Âflich zu sagen. Aber wir dreckige Stalker, wir lieben das; Susi hat diese Sau gegruschelt! Geil! Und weiter zur├╝ck!

Wohoo! Daher also hat sie ihn! Susi hat sich die Analsexgruppe angeschaut. Prima, dass wir es und mit diesem simplen Trick auch anschauen k├Ânnen. Jetzt ist es so gut wie sicher: Susi ist bei StudiVZ, weil sie Interesse an Analsex hat. Und nochmal weiter zur├╝ck.

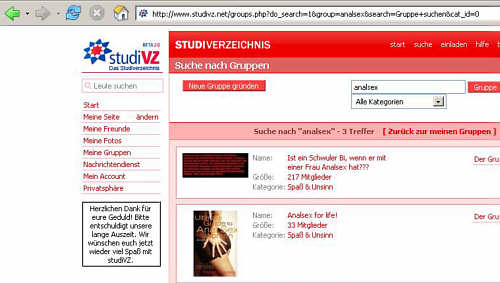

Aha! Susi hat gezielt nach Analsex-Gruppen gesucht! Klar, sie hat keine Lust, als Mitglied bekannt zu werden, aber sie geht einfach in die Gruppen und sucht sich ├╝ber die Mitgliederliste einen Kerl raus. Und sie denkt, das w├╝rde keiner merken. H├Ąh├Ą. Morgen ziehen wir wieder eine Stalkergruppe auf, (sowas ist ja nie ganz auszuschliessen, vermute ich, solange die f├╝hrendne K├Âpfe der alten Gruppe bei StudiVZ sind) und dann erz├Ąhlen wir es ALLEN. Und nochmal etwas zur├╝ck.

Prima – da kommen wir auf die Seite eines Albums, das wir uns nicht ansehen k├Ânnen. Ansehen nicht – aber daf├╝r die Album-ID aus f├╝nf Zeichen eindeutig Susi zuordnen. Was sie da drin wohl f├╝r Bilder versteckt haben wird? Nachdem die Bilder ja trotzdem frei auf dem Server liegen, wird man halt etwas rumprobieren m├╝ssen, aber wir wissen, dass Susi hier geheime Bilder hat. Den Inhalt k├Ânnen wir uns lebhaft vorstellen. Und nochmal zur├╝ck:

Ha! Ihre Profilseite! damit schliesst sich der Kreis. Susi glaubt, ihre Daten bei StudiVZ sind sicher. Fakt ist aber: Nichts ist sicher. Man kann ihren Weg im angeblich gesch├╝tzten StudiVZ problemlos mit dem eigenen Passwort und einem offenen Browser nachvollziehen, sich ihr Verhalten anschauen, ihre privaten Beziehungen ausspionieren und Informationen ├╝ber ihre Inhalte sammeln – und das, obwohl sie ihr Profil scheinbar ideal abgesichert hat.

Kurz: StudiVZ hat ein enormes Datenschutzproblem, und es ist so gross, dass ich vermute: Sie kennen es. Es gibt einfach keinen Mechanismus, der eine Session abschliesst. Da hilft ├╝brigens auch kein Leeren des Browsercaches. Und das Problem besteht seit Wochen, vermutlich sogar von Anbeginn. Es ist unfassbar, es ist kinderleicht, und wie dann einer von denen behaupten kann, dass ihnen die Sicherheit der Nutzer am Herzen liegt – muss reiner Zynismus sein.

Dass Unister ├╝brigens auch Probleme hat, weil sie Session-IDs vergeben, die, so die URL irgendwo die Runde macht, jedem erlauben, auf die Profile der betroffenen Nutzer unbegrenzt zuzugreifen, ist auch nicht sch├Ân. Eher eine Katastrophe. Aber wenigstens hat man sich um etwas mehr Sicherheit der Sessions bem├╝ht. StudiVZ hat absolut nichts getan, sie sind meines Erachtens ein Fall f├╝r den Datenschutzbeauftragten in Berlin, und, falls jemand durch so eine Aktion wie auch immer zu schaden kommt, ein guter Grund, mal mit dem Rechtsanwalt zu sprechen. Susi ist zum Gl├╝ck nur ein Fake – hunderttausende Leute, die StudiVZ von ├Âffentlichen Computern in der Uni nutzen, dagegen nicht. Ich habe nit einem Projekt zu tun, bei dem 250 sich nicht immer gr├╝ne Leute auf 30 frei nutzbare Internetrechner verteilen – und ich werde jetzt gleich mal mit dem Leiter sprechen. StudiVZ dagegen sollte das Teil schleunigst vom Netz nehmen.

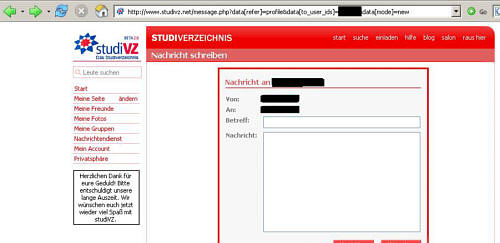

[Edit]: Weil die Frage aufkam: Es geht auch,

– wenn sich der Nutzer ausgeloggt hat

– man sich anders einloggt

– zur├╝ckgeht

– und dann zu den internen Mails kommt

Das sieht dann Schritt f├╝r Schritt zur├╝ck so aus – Susi hat sich auf ihrer eigenen Seite ausgeloggt, dann beim n├Ąchsten Zur├╝ck kommt:

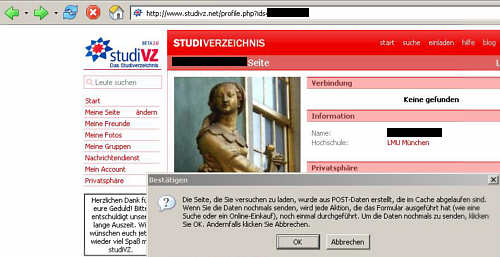

Man dr├╝ckt auf OK, und es erscheint:

und nochmal zur├╝ck, viola:

Man wird ironischerweise selbst als Absender f├╝r die Mail von Susi sichtbar, erkennt aber, an wen die Mailvon Susi ging. Der Text ist gl├╝cklicherweise nicht sichtbar.

Sorry, the comment form is closed at this time.

oh man, fast jeden Tag ein neuer Daten-Skandal…

Und anscheinend ist der letzte immer noch zu toppen.

Mir fehlen die Worte! Dann hei├čt es jetzt wohl nur abwarten, wann die wieder K├Ąffchen trinken gehen…

btw. Erster ;-)

Und hier die Spammer aufschlagen. Aber heute wird gnadenlos deleted.

Wie krass ist das denn?

UNd hast du f├╝r auffinden des Fehlers das versprochene Geld bekommen?

Mal eine Frage: W├Ąre es nicht durchaus interessant sich als StudiVZ Mitarbeiter einzuloggen ;) Nur mal so als Ratschlag f├╝r deinen n├Ąchsten Beitrag :) Lass es dir durch den Kopf gehen.

Gru├č

Sch├Ân rausgefunden wie sicher die Daten nun nach der Downtime sind.

Klappt das “zur├╝ck”-Spielchen auch mit Nachrichten?

Hat das jmd. selbst ausprobiert ?

funktioniert das tats├Ąchlich?! ich kriegs mit zwei konten nicht hin..

Das ist kein Hack. Das ist absolut nichts, es d├╝rfte vermutlich noch nicht mal illegal sein, weil hier absolut nichts gesch├╝tzt ist. Es gibt Null Sicherheitsvorkehrungen bei StudiVZ. Zahlen tun sie nur, wenn man einen Fehler findet.

Das hier ist kein fehler. Das ist Standard. Und das schon seit langen Zeiten. Ich glaube nicht, dass ich der erste bin, der das gefunden hat. Ich bin de este, der dar├╝ber schreibt. Was die anderen getan haben – keine Ahnung.

@Kay & Dominik

Ja, das funktioniert einwandfrei… ich bin dann mal im Rechenzentrum :-P

@Don: Gratulation! Hoffentlich geht das auch an Heise?

Bastian, es geht ├╝ber weite Strecken. Nicht ├╝berall. Man sieht nicht, was verschickt wurde, aber an wen.

Immerhin da ein kleiner Teil Sicherheit…

Im dritten Screenshot von oben scheint nicht gr├╝ndlich genug geschw├Ąrzt worden zu sein, der Name taucht nochmal auf.

1. Im ie7 funktioniert das bei mir NICHT.

2. Beim Firefox halte ich es nicht f├╝r eine Sicherheitsl├╝cke des StudiVZ, sondern um ein Feature der aktuellen Version des Browsers 2.0, die neue session history. Schlie├člich funktioniert es bei mir (Firefox 2.0) auch mit z.B. GMX nach dem Logout.

@Don:

Das Problem ist ja wohl eher der Browser-Cache. Dass ist ein grunds├Ątzliches Problem, das einzige w├Ąre, den Browser (Firefox oder Safari k├Ânnen das, f├╝r den IE gibt’s wahrscheinlich auch Tools, die das erlauben) auf “Privat surfen” zu stellen.

Und deswegen ist der Fehler bei unister.de vielleicht doch schlimmer, als Dir klar ist. Denn mit der wunderbaren URL-Vervollst├Ąndigung vieler Browser kommt man so ja auch leicht an gar nicht so alte Sessions. By the way: An das Profil des Herren gestern komme ich mit der Session von gestern immer noch! Und Ausloggen hilft auch nicht, die Session wird offenbar nicht vernichtet – was ja im Zusammenhang mit dem Ausloggen naheliegend sein sollte. Machen die aber leider nicht.

auf meinem (privaten) rechner sind die zugangsdaten meiner freundin gespeichert und eben meine.. da sie nichts dagegen hat, habe ich das eben getestet.. login bei ihr, ausloggen (browser firefox2 bleibt an) und dann mit meinem einloggen.. mit dem r├╝ck-button komme ich maximal zur auslogg-seite von ihrem konto, weiter definitiv nicht!

Es funktioniert. Gerade getestet.

Damals, als zum Ende des letzten Jahrtausends Webanwendungen programmiert habe, war es eine meiner ersten Aufgaben auf meiner Liste, so eine L├╝cke zu verhindern.

Eine Session geh├Ârt beim Ausloggen gekillt und die Cache-Routinen der Browser so angewiesen, dass sie auch nix gecacht haben, was sie nicht sollten.

Mal wieder Privacy bei StudiVZ – Ein Blick hinter die Kulissen

Vor ein paar Minuten berichtete Don Alphonso auf Blogbar├âŒber eine neue Sicherheitsl├âŒcke bei StudiVZ. Was ist passiert? Naja, eigentlich nichts schlimmes, nur da├⟠eben beim Logout die Sitzung nicht beendet wird. Somit kann man nachdem Logout eine ander

Hilt es nichrt das Browserfenster zu schlie├čen? Das geht doch nur, wenn jemand _im selben_ browserfenster wieder einloggt, oder? Ich meine, sorry, dass ich Fenster schlie├čen soll, wenn ich aus einer sensiblen Seite auslogge, darauf macht mich sogar meine _Unibibliothek_ jedesmal aufmerksam (weil sonst andere mein Konto verwenden k├Ânnten)…

Also, entweder, die haben diese Sicherheitsl├╝cke alle…oder man muss eben das Fenster zumachen und gut is…Da ich nicht soviel davon verstehe w├Ąre es nett, wenn mir jemand das erkl├Ąren kann.

Nachtrag zu 14:

Und im sechser-IE klappt es bei mir ebenfalls nicht. W├Ąre noch mit einer FF-Version

don: hast du das von einem der programmier-nerds mal checken lassen. du sagst ja selbst, dass du ingenieursm├Ą├čig, also durch anwendung die sicherheit pr├╝fst. ein nerd k├Ânnte deine feststellung durch sachkenntnis st├╝tzen.

vorsichtshalber: habe nichts gegen nerds. und ingenieursm├Ą├čiges vorgehen ist selbst in der wissenschaftlichen forschung verbreitet.

Das ist doch l├Ącherlich. In welchem Uni-PC-Pool l├Ąsst man denn sein Konto unangetastet offen und sogar den Browser offen? Bei uns meldet man sich als komplett neuer Benutzer an.

Abgesehen davon, wie oben gesagt, funktioniert das auch bei GMX.

–> Leider wirst du niemals ernst zu nehmen sein, weil du nicht objektiv berichtest, sondern den Machern von Studivz offensichtlich pers├Ânlich an den Karren fahren willst. Was war denn passiert, hatten sie vergessen, dich zu einer ihrer Parties einzuladen, oder was konnte diese schwere Kr├Ąnkung hervorrufen?

@Oli:

Ja das sehe ich auch so… zumal am heimischen PC die Sache nicht wirklich relevant ist und in ordentlich konfigurierten Internetcafes/CIP-Pools/etc. der Cache inkl. History bei jedem Benutzerwechsel gel├Âscht werden sollte…

Das Unister-Problem ist da bei weitem gravierender!

@17: Gerade wollte ich dasselbe schreiben … das ist ein Fehler, der mir zu Anfang des Aufstiegs der Webmailer wie Hotmail, FreeMail oder GMX begegnet ist. Dort wurde das schnell behoben und ist (sollte?) seitdem Standard bei der Verwendung von Session-IDs in diesem Anwendungsrahmen sein.

Du bist ja ein Schlauberger, das ist studivz unabh├Ąngig (“Standard” wie du es selbst nennst) und trifft nat├╝rlich auf den gesamten Verlauf des Browsers zu. Also wenn in deinem Beispielsfall die Dame “Analsex” oder irgendwas anderes gegoogelt hat, dann kann man dies auch sehen. Oder jede andere Website die sie besucht hat. Aus diesem Grund werden auch in jedem Rechenzentrum nach dem Ausloggen die pers├Ânlichen Daten gel├Âscht. Wenn man dies tut, gibt es kein Problem.

Btw, man sollte eigentlich von einem m├╝ndigen B├╝rger oder m├╝ndigen Verbraucher ausgehen, der zumindest einige grunds├Ątzliche Sicherheitsvorkehrungen bzgl seiner Daten selber treffen kann. Dazu geh├Ârt es sich an ├Âffentlichen Computern auszuloggen oder, wenn dies nicht geht, den Verlauf zu l├Âschen. Warum auch immer du so eine Aversion gegen studivz hast, dieses von dir geschilderte “Problem” kannst du ihnen jedenfalls nicht entgegenhalten.

Funktioniert mit meinem Browser nicht…

Abgesehen davon ist das Beispiel mit der Analsex Gruppe wirklich unter aller Sau!!!

Das wird das, ach so hochgesch├Ątzte heise, bestimmt nicht gerne sehen.

Bitte nicht pers├Ânlich nehmen, aber das musste mal gesagt werden.

Ohne StudiVZ verteidigen zu wollen….Aber Dein Beispiel hinkt ein wenig. Ich habe das gerade mit dem Firefox 2.0 bei GMX ausprobiert. Geht auch.

Morgen,

also das mit der Session-ID ist ja wohl ein uralter Hut und funktioniert ├╝brigens fast ├╝berall, auch bei gmx und web.de, wenn man sich nicht explizit ausloggt, sondern einfach nur den Tab schliesst.

Dass die Session-ID nicht abl├Ąuft … ok, das ist einfach nur schlampige Programmierung, denn man kann das sehr wohl sehr fein und detailliert machen … wenn mqaan`s denn kann

Alle neuen Browser haben ├╝brigens `ne Funktion, Surfdaten am Ende zu l├Âschen … kann sogar automatisiert werden …

Und wenn ich wirklich mal gezwungen bin, woanders als an meinem eigenen PC ins Net zu gehen, dann nutze ich die auch ….

Auf jeden Fall log ich mich nicht einfach irgendwo aus und lass den Browser offen … soooo schlau m├╝sste eigentlich auch ein/eine Student/in sein …

Felix, Du bist ein asoziales St├╝ck Spam. Weil Du vermutlich genau weisst, dass es in der Praxis kaum jemand macht. In der Praxis heisst es “Lass mih mal schnell ran”. In dem Fall hilft auch nicht Cache l├Âschen, man muss schon in den verlauf. Und ich glaube nicht, dass die mehrhit der Internetnutzer auch nur weiss, dass es sowas gibt. Zumindest nach meinen Erfahrungen mit Studenten.

Es ist dar├╝ber hinaus vollkommen egal, ob das jemand tut oder nicht. Wenn da steht “raus hier”, hat der Betreiber Sorge daf├╝r zu tragen, dass der Betreffende definitiv raus ist. Sogar bei einer nicht gesicherten Seite wie Immobilienscout24.de fliegt man nach 30 Minuten Inaktivit├Ąt automatisch raus und kann nicht zur├╝ck. Und bei einem Auto, das keine Bremsen hat, wirst Du wohl auch kaum verlangen, dass die Leute die Beine raush├Ąngen und damit auf dem Asphalt bremsen.

Damit ist der Teil der Debatte abgeschlossen, weitere “Selbst-Schuld”-Einlassungen werden hier immer wieder mal gel├Âscht, wenn sie allzu doof daherkommen. Wie Felix.

Das ist definitiv NICHT Standard bei den Browsern oder ein neues Feature. Wie kann man nur so unqualifizierte Aussagen machen? Offensichtlich wird die Session nicht terminiert bzw. der serverseitige Session-Cache nicht gel├Âscht. Dies sind Mangel in der Programmierung der Webapplikation und von daher ist Don’s Fingerzeig angebracht.

@Jochen 26 Wieso? Siehst du hier Analsex diskreditiert, oder wo ist das Problem?

btw. man vortrefflich dar├╝ber streiten wie “gef├Ąhrlich” dieses “Loch” wirklich ist. Fakt 1 ist bei Leuten mit gesundem Menschenverstand ist das Problem zu vernachl├Ąssigen, Fakt 2 jedoch ist, dass gerade die in dieser Diskussion sehr rar ges├Ąt waren und Fakt3 ist nun mal, dass das ├╝berhaupt nicht sein muss, wie man woanders lesen kann

Cat: Es gibt bei StudiVZ meines Erachtens keine funktionierende Session-ID, ausser der, die nach 30 Minuten automatisch ausloggt.

Liest hier keiner den Artikel? Susi hat sich AUSGELOGGT!

Versucht dann mal nach dem Ausloggen wieder per Back-Button in ein Webmailer-Postfach zu kommen. Bei zB. FreeMail geht es nicht. Hier werde ich korrekterweise zur Neueingabe von Benutzernamen und Passwort aufgefordert.

@Cat #28:

Problem: ausloggen hilft nix!

Die Session besteht auch nach dem Ausloggen weiter… Der ungl├╝ckliche Poster von gestern kann sich heute immer noch im Profil rumpfuschen lassen – weil er einmal einen Link mit einer Session-ID unbedarft in einem Blog gepostet hat!

Und wie oft wird denn nicht ein Link wie “Schau mal die Gruppe/das M├Ądel/den komischen Foreneintrag/das Bild/… an” irgendjemand geschickt?

Bzgl. meines Kommentars #34 in Bezug auf #28 :p

Es geht um das Session-Management von unister.de…

Hi!

Ist interessant, aber mich w├╝rde noch viel mehr interessieren, ob bzw. da├č die alten L├╝cken nach der F├╝nf-Tage-Downtime immer noch da sind. Zumindest ging das aus einigen Kommentaren im anderen Artikel hervor. Stimmt das? DAS w├Ąre f├╝r mich ein noch viel gr├Â├čerer Skandal, der viel mehr Durchschlagskraft h├Ątte als das hier. Wie steht es damit? Die neue (bzw. jetzt aufgedeckte) L├╝cke ist zwar “sch├Ân und gut”, aber wirkt auf mich jetzt nicht soo schlimm; mit den anderen “alten” L├╝cken konnten die Daten von Jedem ausspioniert werden, mit dieser L├╝cke hier nur noch von dem, der Zugang zum Rechner hat. (Oder verstehe ich da was falsch?)

Gr├╝├če

Netter Bug, DonAlphonso. Parallel dazu kenne ich noch einen der mit diesem zusammenh├Ąngt. Den poste ich lieber nicht.

Ich bin sehr froh, mich dort nicht mit meinem echten Namen und echten Angaben registriert zu haben.

Moin Leute,

Hier an der Uni Regensburg ist es wohl kaum m├Âglich, sich fremde studivz Profile aus dem Browser Cache anzeigen zu lassen. Der Zugang zum Internet in einem der zahlreichen CIP Pools erfordert stets die Anmeldung mit Uni-Benutzername und Passwort. Deswegen meldet man sich nach jeder Benutzung auch wieder ab (Selbst die Grundschullehramtsstudentinnen vergessen das nicht).

MuhSki, ich habe eine Email: donalphonso | ├Ąt | gmail | dot | com

also das wird dann auch mein 2. und letzter Kommentar.

1. du hast unrecht, in dem urz, in dem ich bin, wird es so wie in #28 geschildert gemacht und auch sonst ist meine beobachtung dass sich leute nach ihrer session ausloggen und dass “lass mich mal ran” allenfalls eine ausnahme ist.

2. was genau war an meinem Kommentar “asozial”? guck mal im w├Ârterbuch nach

3. sch├Ân dass du den teil der debatte f├╝r abgeschlossen erkl├Ąrst, der den kern des “problems” erfasst.

Flo: WGs, Projektr├Ąume, Uniradios… Es ist klar, dass es nicht immer und ├╝berall geht. Aber es geht. Und nur, weil ein Auto bei 10 mal gr├╝n an der Ampel nicht bremsen muss, ist es keine gute Sache, wenn die 11. Ampel rot ist und keine Bremse eingebaut wurde.

Es geht nicht um den Browser-Cache, es geht hier nicht um Sessions sondern um die History. Wenn Du die History von jemanden einsehen kannst, erf├Ąhrst Du halt, auf welchen Seiten er rumgesurft ist. Und nebenbei k├Ânnen wir auch sehen, ob Susi analsex.de, peitschenundgummi.com oder die neusten Diddl-Comics. Im Cache sollten BTW noch die Bilder aus dem geheimen Album liegen.

W├╝rde die Session beendet, hilft das gar nichts. Einfach die URLs aus der History fischen und sich das Userprofil xyz und die Gruppen-ID abc ansehen.

Dieser Angriff setzt voraus, dass man den Computer oder die Session eines anderen Nutzers einfach ├╝bernehmen kann. Wenn der Bl├Âdmann Susis Laborcomputer haben will, sollte sie den Browser schlie├čen. An unserer Uni werden History-Informationen seit Jahren gel├Âscht, wenn der User seine Session beendet.

Ich war lage nicht mehr an einer Uni – ich vermeide das auch so gut es geht. Aber: Wer geht denn in die CIP-Pools? Ich kann mir eher vorstellen, dass der Kumpel mit dem Notebook gefragt wird, ob man mal schnell in studivz gehen k├Ânnen.

Hat nur indirekt etwas damit zutun, aber wof├╝r ist der “BIGipServerwww_studivz_net” Cookie gut, auf dem Testsystem gibt es den nicht…

Auch wenn das Problem bei verschiedensten Unternehmen im Netz auftaucht, scheint es ja eine L├Âsung zu geben, indem man die Session nach dem Ausloggen killt. Dann sollten StudiVZ UND GMX UND so weiter sich um dieses Problem zugunsten ihrer Mitglieder k├╝mmern.

Torsten, nochmal: Susi hat sich ausgeloggt. Susi denkt, dass ihre Session damit beendet ist. Wie bei jeder Email und zig anderen Webseiten. Wenn ich mich auslogge, gehe ich in aller Regel davon aus, dass sich keiner mehr in meine Daten einloggen kann. Das geht aber. Und das ist ein erhebliches Problem.

Social Engineering ist eines der wichtigsten Werkzeuge beim Hacken. Ein vern├╝nftiges Terminieren der Session nach dem Ausloggen aus dem Account eines Dienstes ist der beste und einfachste Weg dieses “Lass mich mal kurz ran” sauber zu verhindern.

Zu argumentieren, dass dies ja nur die Ausnahme sei oder dass man dies per L├Âschen des Caches nach Schliessen des Browser-Fensters umgehen kann, ist im h├Âchsten Ma├če leichtfertig, dumm und gef├Ąhrlich, da die eigentliche L├╝cke (Zugang zum Account trotz Logouts) im Dienst immer noch besteht.

Muss man eigentlich wirklich Zugang zu Rechner, Browserfenster und Verlauf haben? Wenn es sich um eine echte serverseitige Luecke handelt dann waere es viel interessanter eine man-in-the-middle Attacke zu fahren. Also den Datenverkehr zwischen Browser & sVZ irgendwo abzugreifen und mitzuprotokollieren. Und dann die “Sessions” zu uebernehmen.

@Don: Du hast nicht bei allen screenshots die url geschw├Ąrtzt…

Ich glaube dein Kampf ist so aussichtslos wie der von Don Quijote gegen die Windm├╝hlen.

Bei Dir ist der Gegner sogar schon leider viel verbreiteter.. gegen die Bildungsneutralit├Ąt der heutigen Jugend ist einfach kein Kraut (mehr) gewachsen.

Man in the middle: Es ist vermutlich m├Âglich, aber illegal. Ich glaube ohnehin nicht, dass nach dem CCC-Kongress in Berlin bei StudiVZ noch ein Stein auf dem anderen ist. Hier geht es nicht um die Hacker, sondern um den Drecksschn├╝ffler von nebenan, der mit einfachsten Mitteln und ohne Spuren ausspionieren will.

Habe alle deine Beitr├Ąge der letzten Wochen zur Sache StudiVZ aufmerksam

und gr├Â├čtenteils dankbar verfolgt – die Nummer hier ist allerdings mit Abstand die schw├Ąchste!

Klingt ein bisschen so, als ob Du krampfhaft nach irgend etwas suchst, das Du noch nachlegen kannst. Denn das hier ist nun wirklich kein StudiVZ spezifisches Problem. Wie Kommentar 25 bereits anmerkte, kann jeder, den ich an meinen Rechner lasse, meine nicht beendete Session im Browser ohne weiteres nachvollziehen. Sofern der Browser Passw├Ârter gespeichert hat, hat die Person sogar Zugang zu meinem E-Mail Account etc. Deshalb lasse ich aber auch keinen mal einfach so unbeobachtet an meine M├╝hle!

Solltest Du der Auffassung sein, dass man nicht jedem Nutzer das Beenden des Browsers zutrauen kann, dann weite den Gegenstand deiner Kritik doch am besten auf Mozilla, noch besser: auf das gesamte System Internet aus!

Ernsthaft Mann, Du hast ├╝ber weite Strecken gute Arbeit geleistet und viele Leute f├╝r die generelle Problematik sensibilisiert. Aber das ist doch schon ein wenig an den Haaren herbeigezogen…

Das Problem hat vermutlich nichts mit den Cookies zu tun, sondern eher mit dem Browser Cache. Habe das gerade bei GMX nachvollziehen k├Ânnen, bei Web.de geht das nicht. Damit es kein Problem mit dem Browser Cache gibt kann man allerdings schon von Anwendungseite aus steuern und man muss das nicht dem Browser ├╝berlassen…

@49: t├Ąusch dich da mal nicht. studiVZ ist seit einigen wochen thema unserer vorlesungen und ├╝bungen. ein aktuelleres und vor allem studi-n├Ąheres objekt f├╝r diskussionen hinsichtlich gesch├Ąftsmodell, g├╝ndung und wachstum, wahl der rechtsform, un/lauteres wettbewerbsverhalten, krisenbew├Ąltigung usw gibt es momentan kaum.

Der Cookie BIGipServerwww_studivz_net stammt vom LoadBalancer und sorgt daf├╝r, dass er euch immer an die gleiche Kiste weiterleitet.

@Torsten #42:

Um Sessions geht es indirekt schon:

Denn nur weil StudiVZ die ganzen Aktionen wie z.B. Gruppen beitreten, Nachrichten schreiben, “gruscheln” (Kann das mal einer als Unwort des Jahres vorschlagen??), Freunde ansehen etc. direkt ├╝ber die URI xxx.php?ids=xxxxx aufgerufen wird ist es erst m├Âglich im nachhinein noch nachzuvollziehen was der Benutzer vor einem alles beim StudiVZ getan hat…

Aber das ist eigentlich nur die Spitze des Eisbergs… denn nahezualle Sicherheitsl├╝cken und Spielereien die in den letzten Wochen bemerkt wurden sind auf das ├ťbergeben von Parametern ├╝ber die GET-Methode direkt in der URL zur├╝ckzuf├╝hren… Des macht es sogar mir mit ein HTML und Basic-PHP-Kenntnissen leicht z.B. Leute durch nen simplen Link Leute Mitglied in Gruppen werden zu lassen in die sie eigentlich nicht wollten ;)

Geigenhans, diese eine Album-ID ist bewusst offen, als “Proof of Concept”.

@48: sorry, deine These macht keinen Sinn. MiM-Attacken klappen hier nicht, ebenso wenig Session-HiJacking. Zwar kann man mit manipuliertem JavaScript irgendwelche User dazu bringen einem die Session ID zu schicken, aber die ist clientseitig bei StudiVZ nicht ersichtlich. Ausserdem werden die (hoffentlich) nicht so dumm sein, die IP/hostname und vielleicht den Browser-Agent (eine Kennung) auszulesen und gegen die gespeicherte Session zu pr├╝fen.

Das ganze wird jetzt etwas technisch, aber es wird schon deutlich, das jemand bei der Programmierung nicht an die Sicherheit gedacht hatte.

DonAlphonso:

Ihre Session ist beendet. Du hast Dich nicht in ihre Daten eingeloggt. Deshalb kannst Du ja nicht Susis Kontaktdaten ├Ąndern oder das geheime Album ansehen.

Daniel H., bei einem zweiten des obigen Versuchs wurde der Cache unter Internet Explorer vorher gel├Âscht, der Browser holt sich selbst die Bilder wieder vom Server…

Torsten: ├ändern kann ich nichts, das sage ich auch nicht. Ich sehe auch nicht ihre geheimen Bilder. Aber ich sehe, wen sie gegruschelt hat, wem sie geschrieben hat, welche Gruppen sie gesucht hat – w├╝rdest Du wollen, dass ich mal Deinen Weg im Internet verfolge?

P.S.

das Konzept funktioniert definitiv auch bei GMX. Nach dem -ausloggen- komme ich mit der R├╝cktaste des Browsers wieder in mein Postfach.

Tut mir leid, aber selbst wenn es eine Uni ohne Benutzerkennung im PC-Pool geben sollte(?), w├╝rde ich nicht wildfremde Leute an meinen PC lassen ohne den browser zumindest zu schlie├čen. Erst recht nicht, wenn ich was zu verbergen h├Ątte. Ist doch ein vollkommen l├Ącherliches Beispiel.

@Don: Ok, dann ist es ihr Proxy/Load Balancer (quasi dein Cache Server-seitig), der Mist baut… Aber ich habe eigentlich nichts anderes erwartet…

Don:

Wie gesagt: wenn Susi den Browser am Uni-Rechner schlie├čt, ist das Problem gel├Âst.

Voraussetzung: der PC ist tats├Ąchlich f├╝r eine ├Âffentliche Nutzung konfiguriert. Wenn er das nicht ist, ist die Browser-History eins der geringeren Probleme.

Hier mischen sich wild unterschiedlichste Diskussionsstr├Ąnge – das tr├Ągt nicht gerade zur Verst├Ąndlichkeit bei …

Ich versuche mal zusammen zu fassen:

1. – und von Don gestartet: Trotz Logout kann man teilweise in den Account des vorigen Users. Irgendwie scheint studiVZ da den neuen (korrekt angemeldeten) und alten User zu vermischen. ├ändern kann man beim alten User nichts, aber ein wenig sehen, was der wohl so gemacht hat.

2. Die allgemeinere Problematik, dass der Cache des Browsers noch was gespeichert haben kann – wenn man nicht von vornherein “privat surfen” eingestellt hat (bzw. das vom jeweiligen Admin so eingerichtet wurde). Hier sollte in der Tat jedes vern├╝nfte RZ und Internetcafe nach schlie├čen des Browsers alles l├Âschen. Gleiches gilt f├╝r die History.

3. Die Unister-Problematik, bei der – wenn man angemeldet ist – in (einigen?, allen?) URL offenbar immer eine ID (vielleicht ist es ja nicht mal die Session ;-) dabei ist. Und wenn man dann einfach einen solchen Link komplett weitergibt (ob per Mail oder wie auch immer), kann der Empf├Ąnger sich damit wunderbar als Absender ausgeben. Ausloggen hilft nicht, da diese ID offenbar nicht vernichtet wird.

3. halte ich eigentlich f├╝r am bedenklichsten – wer denkt schon daran, dass der Link, den er verschickt, die Eintritskarte f├╝r seinen Account enth├Ąlt?

Ja. Und wenn sich immer alle 100% an alle Sicherheitsregeln halten, passiert nie ein Unfall, und wir k├Ânnten uns Leitplanken, Gefahrenzeichen und Stopschilder im Strassenverkehr sparen.

Ich zitiere mal aus dem Nachtrag zur “Wir sind wieder online”-Meldung von StudiVZ ( http://blog.studivz.net/?p=97 ):

“- Wir haben das Sicherheitskonzept generell ├╝berarbeitet und z.B. die Anwendung von One-Time-Tokens auf alle Seiten ausgeweitet.”

Ohne Worte.

strappato: In den meisten Unis/Pool-R├Ąumen gibt kaum noch “Surfrechner”, die man ohne eigenen Account nutzen kann (Ich halte es hier zudem so, dass beim Schlie├čen des Browsers Cookies, Cache und History gel├Âscht werden). In ├Âffentlichen Bibliotheken oder Internet-Cafes sind sie hingegen die Regel.

Bei aller berechtigten Kritik an studiVZ: es ist doch eine Frage des eigenverantwortlichen Nutzerverhaltens. Wer einen anderen Nutzer mit dem eigenen Account unbeaufsichtigt surfen l├Ąsst, gibt damit jegliche Privatsph├Ąre preis. Denn die Privatsph├Ąre ist am PC in der Uni und auch am Arbeitsplatz an das eigene Nutzerprofil gebunden. Dann kann der Typ ja auch gleich ihre E-Mail (im Outlook) lesen oder in ihrem Namen anderen Schwachsinn anstellen.

Wenn sich die Nutzerin wirklich abmeldet, kann der n├Ąchste Nutzer definitiv nicht ihre “history” einsehen. Sie kann aber dar├╝ber hinaus noch ein weiteres Sicherheitswerkzeug nutzen: im Firefox gibt es den Befehl “clear private data” und damit ist die “history” auch gel├Âscht.

Die Story ist ├╝brigens auch in sich unlogisch: Wenn Susi den Typen bereits als unsympathisch (“stinkenden, versoffenen Schwachkopf”) eingestuft hat, wird sie sicher nicht so bl├Âd sein, dass sie ihn mit ihrem Uni-Account unbeaufsichtigt surfen l├Ąsst. Da sollte man noch mal ├╝ber das Drehbuch dr├╝berschauen ;-)

Ich habe das mal soeben gestest mit dem FF. Bei mir ging es nicht. Habe es mehrfach ausprobiert, aber kam nie auf Seiten eines Accounts, der ausgeloggt war. Ist das m├Âglicherweise brwoserspezifisch?

Don: sorry, diese L├╝cke ist einfach keine L├╝cke von Studivz, sondern im Verantwortungsbereich des Nutzers. Man l├Ąsst fremde Leute nicht an seinen offenen Browser – erst recht nicht wenn sie einem nachstellen.

Es ist sch├Ân, wenn Du die Leute drauf aufmerksam machst, dass sie nicht einfach unbedacht Privatdaten auf ├Âffentlichen Rechnern lagern – aber das war es dann auch.

BTW: Die Fehlermeldung mit dem “selbst gruscheln” wird bei Susis schmierigem Verfolger nicht auftreten – es sei denn, dass Susi ihn gerade gegruschelt h├Ątte.

Moin Moin !

Das Problem l├Ą├čt sich auf viele Webdienste anwenden und ist eigentlich auch mit ein Problem der Browser.

Vermeiden l├Ą├čt es sich ganz einfach: ├ťber eine SSL-Verschl├╝sselung.

Die kostet aber wiederum Performance und Bandbreite. :)

im Header jedes PHP-Skriptes sollte das Problem l├Âsen.

<?php header(“Cache-Control: no-cache,no-store,max-age=0, must-revalidate”);>>

im Header jedes PHP-Skriptes sollte das Problem l├Âsen.

Torsten, nochmal f├╝r Langsamdenker zum Mitdenken: Wenn Du Dich bei Gmeil ausloggst, kommst Du mit einem anderen Login nicht zur├╝ck. Warum wohl? Weil Gmail irre Sicherheitsfanatiker an der Spitze hat? Oder geht es bei StudiVZ, weil da ein paar Hansel im Bonker in Berlin mehrfach schon gezeigt haben, dass sie es nicht k├Ânnen? Was meinst Du? Und glaubst Du wirklich, dass der normale Internetnutzer weiss, dass so etwas nach Ausloggen m├Âglich ist?

Genau genommen w├Ąre letztlich alles im “Verantwortungsbereich des Nutzers”. Aber so einfach ist es nicht. Nirgendwo steht im Browser: “Ey Susi, pass auf, das kann ins Auge gehen”. Und solange das nicht dasteht, hat derjenige, der einen Dienst zur Verf├╝gung zu stellen, daf├╝r Sorge zu tragen, dass sich kein Fremder derartig rumtreiben kann. Gmail schafft das, Web.de schafft das – aber StudiVZ kackt voll ab. Schon mal mitbekommen, dass es sowas wie ein Bundesdatenschutzgesetz gibt?

Doch. ProbierŽs aus. Genau das passiert. Warum? Frag die Coder. Deren Problem, und das ihrer Nutzer, die ihnen was anvertrauen.

Wie erschreckend, das funktioniert tats├Ąchlich. Aber wisst ihr, was fast noch schlimmer ist?

DAS FUNKTIONIERT AUCH BEI GMX!!

Wo kann man sich denn ├╝berhaupt noch sicher f├╝hlen?

@74: Immer brav den Browser-Cache l├Âschen :)

Man fliegt mehrere Male raus, deshalb klappt Don’s Trick nicht immer. (Zumindest erscheint ziemlich oft der Einlog Screen..)

Aber ansonsten.. Habe gerade einem Kommolitonen einen ziemlichen Schreck damit eingejagd. Funktioniert mit IE 7 sowie dem Safari.

@porschekiller:

Danke f├╝rs rausgraben. Sehr interessant.

Sch├Ânen Tag noch..

Warum funktioniert es denn bei einigen und bei anderen wieder nicht?

Die Kommentare sind dazu ja sehr widerspr├╝chlich

Off-Topic, aber neu:

“Das Gruseln mit dem Gruscheln”

http://www.fr-aktuell.de/in_und_ausland/multimedia/aktuell/?em_cnt=1026709

—

“Holtzbrinck: StudiVZ-Gr├╝nder hat Fehler gemacht”

http://www.netzeitung.de/internet/470125.html

@MissE (Kommentar Nr. 74) GMX benutzt auch keine SSL-Verschl├╝sselung , gMail dagegen schon.

Ein SSL-Zertifikat kostet nicht die Welt, das Problem wird bei StudiVZ und wahrscheinlich auch bei GMX sein, dass sie zu wenig Server und Bandbreite zur Verf├╝gung haben. Sollte StudiVZ einfach die ganze Kommunikation vom Login an ├╝ber SSL laufen lassen, h├Ątten sie eine Menge L├╝cken weniger.

Bei mir ging es von drei unterschiedlichen Rechnern und 2 Providern und 2 unterschiedlichen IPs und drei Browsern (Opera, Firefox, IE) aus. Und zwar immer. Auch mit gel├Âschtem Cache.

GMX ist auch ein Saftladen! Selbst beim Secure Login via https://gmx.net wird man einfach auf die normale http-URL ins Postfach geleitet. Nur die Passwort-├ťbergabe wird verschl├╝sselt.

Deswegen bekommt GMX auch jedes Mal bei diversen Testvergleichen bei Sicherheit ein fettes Minus!

Deswegen bekommt StudiVZ hier ein fettes Minus!

Ich hab mittlerweile das Gef├╝hl, dass StudiVZ nicht nur nicht kann, sondern erst gar nicht *will*, dass da normale Sicherheitsanforderungen f├╝r private Daten umgesetzt werden. Der haneb├╝chene “Nachtrag” (s.o.) schreit geradezu nach “L├╝ge!!” und die Downtime ├╝ber mehrere Tage war garantiert nicht erforderlich, um die dort beschriebenen “L├╝cken” zu stopfen. Das kann man im laufenden Betrieb mit kurzen Reboots problemlos machen.

Don hat es mehrfach gesagt: Dort werden Daten ├╝ber Vorlieben, Kontakte und Lebenslauf *in strukturierter Form* gesammelt. Aussp├Ąhen per Google & Co. ist ja f├╝r nicht-total-Vetrottelte schon simpel; f├╝r den Rest ist halt StudiVZ da.

Sie haben schnell reagiert. Bei mir funktioniert es nicht mehr: Seit ein paar Minuten benutzen sie den gleichen Cache-Control-Header wie Facebook, und siehe da, das Problem ist weg *g*

mist http://www.gruschln.de is schon weg ;) auch ne nette idee f├╝rs gruschln. Bei mir heisst das eh gruschln und nicht gruschELLN mit e is doch bl├Âd.

├ťbrigens, StudiVZ l├Ąsst Nutzer wissen:

Eigentlich m├╝sste da stehen:

So, nun machen wir es noch einfacher:

– wir loggen uns NICHT bei StudiVZ ein

– wir clicken im Browser of “Offline surfen”

– wir ├Âffnen die History vom heutigen Tag

– wir clicken auf eine von Susi’s Seiten

– wir sehen alles, was sie gemacht hat

Das geht bei:

– Amazon

– eBay

– Postbank.de

– GMX

– Google

– Web.de

– und ├╝berhaupt ├╝berall, solange der Benutzer dumm genug ist, dich an seinen PC mit seinen aktiven Account zu lassen. Da allerdings in jeder Uni jeder Student clever genug ist, fremde nicht an seinen Account zu lassen. Und Leute, die man mit “lass mich mal kurz” ranl├Ąsst, die kennt man normalerweise aus dem eigenen Freundeskreis.

Ist das nun eine Sicherheitsl├╝cke von den Anbietern oder Abuse vom Browser?

Elias, ich bin mir ziemlich sicher, dass sie ihre Nutzer von dem monatelang existierenden Problem keinerlei Mitteilung machen werden.

Unister hat ├╝brigens nicht nur Privacy-, sondern auch massive XSS-Probleme (i.e. in User-Blogs oder der Suche). Ist alles derselbe Mist auf dem Markt.

Ja Don, aber ├╝ber diese dreiste Informationspolitik von StudiVZ sind wir uns doch einig, oder?

Haben die nicht schon im Sommer behauptet, sie h├Ątten das System von unabh├Ąngigen Security Experten testen lassen? Das war definitiv eine L├╝ge. Oder die Security-Experten haben w├Ąhrend der Arbeit crack geraucht.

Bei einer bestimmten Sorte von Managern ist das einfach Teil des Arbeitsstils, st├Ąndig irgendwelche Experten zu erfinden, die es nicht gibt. Dient lediglich zur Beruhigung der Kundschaft.

Mayflowe: Nachdem sie gerade ihr Teil notd├╝rftig geflickt haben, d├╝rfte es wohl eine Sicherheitsl├╝cke gewesen sein.

h1ro: Wenn Du Beweise hast, kannst Du sowas gerne behaupten. Einfach mal einen mutmasslich gesch├Ąftssch├Ądigenden Satz ablaichen ist dagegen ein Problem. Daher das Edit.

Sehr lustig Don. Warum geht das dann bei ALLEN Webseiten, sogar https:// ?

Weil man das “Offline Betrieb” nennt und der Browser einen Cash hat.

Es handelt sich also nicht direkt um eine Sicherheitsl├╝cke, sondern um eine fatale Entwicklung im Kozept von Internetbrowsern.

Das war ein echter Flachschuss. Sorry, Alphonso.

SSL ist eigentlich in ├Âffentlichen Netzen ein Minimum an Sicherheit, aber f├╝r das obige Problem nicht die ben├Âtigte L├Âsung.

Das Problem ist, dass sie Squid oder ├Ąhnliches benutzen und der speichert die aufgerufenen Seiten serverseitig zwischen (deshalb kann man auch den lokalen Browser Cache l├Âschen) und die Cacheverwaltung nicht richtig steuern.

Mayflow, Du bist ein Schwachkopf. Wie oben ausgef├╝hrt, ging es auch mit gel├Âschtem Cache. Cache, nicht Cash. Cash ist das, womit man Zeug kauft, um sich die Birne einzunebeln. Das ist nicht klug. Lies besser erst mal, bevor Du Dich mit sowas blamierst.

Bravo Don, wieder. Aber wenn wir schon pers├Ânlich werden:

Mein Name ist “Malfoy”, nicht “Mayflow” und auch nicht “Mayflowe”.

Das, was du meinst ist vermutlich die “Mayflower”.

Aber ich wei├č, im Hass macht man Schreibfehler. Das gilt f├╝r mich und f├╝r dich.

Und wenn du schon vom L├Âschen des “Caches” redest, dann sollte im gleichen Atemzug auch das L├Âschen des “Verlaufs” genannt werden. Und dann funktioniert das leider nicht mehr.

Mal davon abgesehen, dass man einen Browser SCHLIESST, wenn man seinen Arbeitsplatz verl├Ąsst.

Klar, wenn du dein Auto vor dem B├Ącker stehen l├Ąsst und der Schl├╝ssel steckt und die T├╝r offen ist, dann K├ľNNTE damit jemand durch die Gegend fahren. Aber so dumm ist man ja auch nicht.

Was mich da ein bischen nervst.

Es ist auch ├╝berhaupt nicht so, dass Web2.0 Seiten grunds├Ątzlich unsicher sein [b]m├╝ssen[/b]. Bei Gmail existieren n├Ąmlich eine Menge der Sicherheitsl├Âcher nicht. Es gibt auch Leute, die sich daf├╝r L├Âsungen ├╝berlegen (wie dieser sympathische Texaner, z.B.: http://radio.javaranch.com/pascarello/)

Jaha – bl├Âderweise denkt der normale Nutzer aber, dass er den schl├╝ssel in der Tasche und zugesperrt hat, was nun mal des Sinn des Ausloggens ist.

[Edit: Manchmal ist es besser, immer sofort seinen Intentionen zu folgen und gewisse Herrschaften gleich in Richtung Spamkarma zu schicken]

Werter Malfoy,

ich m├Âchte ja zu gerne sehen, wie Du Dir per Verlauf den Inhalt von entsprechend gesch├╝tzten (!) Seiten anzeigen l├Ąsst, NACHDEM sich der Account-Inhaber ordentlich aus seinem Account abgemeldet hat und die Session dabei geschlossen wurde.

Und zum Thema Social Engineering habe ich bereits etwas erw├Ąhnt. Wenn man durch einfache technische Ma├čnahmen (die ja offenbar gerade bei StudiVZ umgesetzt wurden) Accounts sch├╝tzen kann, sollte man nicht hergehen und diese Verantwortung stattdessen auf den Nutzer abw├Ąlzen.

Ich glaube vielen hier ist aufgrund mangelnder Kenntnisse im Bereich Webcoding nicht bewu├čt, worum es eigentlich geht. Browsercache und History sind erstmal egal, es geht darum, da├č selbst wenn der Browser beim Zur├╝ckspringen in der History die Sites neu l├Ądt, trotzdem die Inhalte angezeigt werden, aber halt so da├č man unter seinem eigenen Namen surft und nicht unter seinem Vorg├Ąnger. Deshalb auch die Kuriosit├Ąten beim Mailversand wo der eigene Name als Absender steht. Man man seinen Browser so einstellt da├č er *immer* erst aus dem Cache l├Ądt braucht man diesen Trick nat├╝rlich nicht. Aber auch bei augenscheinlich sicheren Systemen mit zwangs-Reload und geleertem Cache kommt man so noch an die Spuren des vorigen Benutzers.

Also kommt mal klar Leute und h├Ârt auf mit dem pseudoklugen Gelaber von wegen Cache und Tabs schlie├čen und kA.

@Malfoy:

Hmmm, mit dem FF klappt das nicht … aber mit dem IE 7. Ok, da hast Du recht gehabt, mea culpa!

das problem von dem du da in deiner ├╝blichen nicht ernstzunehmenden weise berichtest ist doch seit jahren allgemein bekannt und ist auf keinen fall exklusiv in verbindung mit studivz zu betrachten, wie du es in deinem “bericht” praktizierst. kindergarten!

An die Programmierer unter euch: Wie l├Âst man so ein Problem mit dem Cache? Grunds├Ątzlich wird ja – auch wenn Sessions vorhanden sind – die Seite aus dem cache gelesen. Da n├╝tzen Sessions auch nicht viel. Was muss man also beachten, damit ein wirksamer Schutz vorhanden ist?

Hab auch eine in Php realisierte Internetseite mit Login. Aber da ist das Problem weniger schlimm :-)

Gru├č

Kann es sein, dass die Macher dieses Bloggs auch ein Datenschutzproblem haben? Wenn ich den Inhalt der abgebildeten Screenshots richtig interpretiere, steht dort ein Mal der echte Name von “Susi”. – Und zwar ungeschw├Ąrzt…

bei der Unzahl der Kommentare verliere ich die ├ťbersicht, aber habt ihr schon das hier gesehen?:

http://blog.beetlebum.de/2006/12/04/vorweihnachtsgeschichte

http://www.frickelvz.net/

Was f├╝r ein geniales Comic – ich komme aus dem Lachen nicht mehr raus … ;)

“Br├╝ste!”

@DonAlphonso (#29)

“Felix, Du bist ein asoziales St├╝ck Spam”

“Damit ist der Teil der Debatte abgeschlossen, weitere “Selbst-Schuld”-Einlassungen werden hier immer wieder mal gel├Âscht, wenn sie allzu doof daherkommen. Wie Felix.”

Locker bleiben, willst doch sicherlich nicht den Anschein erwecken, noch nerv├Âser auf berechtigte Einw├Ąnde und Kritik zu reagieren, als gewisse “Macher” des StudiVZ!?

Die Partei hat halt nicht immer Recht…

“Sicherheitshinweis. Aus Sicherheitsgr├╝nden empfehlen wir Ihnen, das Browserfenster zum Ende der Nutzung unserer Internetseiten zu schlie├čen und nicht f├╝r den Besuch weiterer Seiten im Internet zu verwenden. Dieser Hinweis gilt insbesondere dann, wenn Sie das Online-Banking nicht von zu Hause, sondern von einem ├Âffentlichen Ort aus nutzen (z.B. Arbeitsplatz, Internet-Caf├ę).”

An welcher Stelle kommt bei SrasiVZ dieser Hinweis?

@107: das ist absolut falsch – und wenn es bei deiner Hausbank so ist, dann empfehle ich dir einen Wechsel. Intelligent programmierte Webseiten im Onlinebanking-Bereich haben n├Ąmlich idR eigene “Zur├╝ck” Buttons, damit die Session gewahrt wird und bestimmte Security-Tokens (google danach) mit├╝bergeben werden, um die Validit├Ąt des Aufrufs zu pr├╝fen. Wenn man dann trotzdem mal per Browser-Back Button versucht r├╝ckw├Ąrts zu surfen, dann wird entsprechend dieser Security-Token nicht mitgeschickt und man wird auf eine Hinweis-Seite geleitet, die einem erkl├Ąrt, dass man so nicht durch die Seite navigieren kann.

Ok, der mittlerweile gel├Âschte 107 war gemeint.

C., die Lebenserwartung f├╝r Leute ohne valide Email und mitunter auff├Ąlliger IP ist hier generell nicht hoch. Zum einem, weil es bei StudiVZ eine Gruppe zum Absprechen solcher Verhaltensweisen gibt, zum anderen, weil hier momantan lieber mal einer zu viel gel├Âscht wird, als zu wenig. Wenn oben einer nicht genau liest, wenn einer die Kommentare nicht verfolgt oder gleich auff├Ąllig hier unten einsteigt, warŽs das.

Warum? Weil ich kann. Das hier ist kein M├╝llabladeplatz f├╝r Trolle, und wenn ich die Wahl habe, ob die Trolle ihren Spass haben sollen oder ich, dann ist meine Entscheidung klar.

gabb: die Banken schreiben den Sicherheitshinweis trotzdem hin.

Hi,

ist zwar etwas OffTopic, hat also nix mit StudiVZ zu tun.

Aber hier gibt’s Profile zu verschenken. 14000 pers├Ânliche Profile zu verschenken!

http://www.nurstudenten.de/index_start.php?trefferid=XXXXX

XXXXX mit einer Zahl zwischen 1000 und ca. 15000 ersetzen.

Bester Don Alphonso. Respekt f├╝r deine bisherige Arbeit, ich habe sie gerne gelesen. Aber diese ‘Vorw├╝rfe’ sind jetzt mal so haneb├╝chen und an den Haaren herbeigezogen, wie es nur geht.

Diese ‘Vorw├╝rfe’ treffen genauso auch auf viele tausend andere social Networks / Internetprojekte (z.B. auch openBC/Xing, die genauso ‘BESCHISSEN PROGRAMMIERT’ sind)

Um im Text ├╝berhaupt den Leser an der Stange zu halten musstest du dich auf das billigste Boulevard-Niveau begeben und (M├Ąnnerphantasie live) eine scharfe Analsexliebende Kommilitonin erfinden. Einfach nur billig!

Genauso k├Ânntest du jetzt ├╝ber die gleiche ‘Sicherheitsl├╝cke’ herausfinden, dass Susi nach Analsex gegooglet hat, o.├Ą. Dass jeder Browser eine History und ein URL-Autocomplete hat und du dar├╝ber ├Ąhnliches herausfinden konntest, mal ganz beiseite gelassen.

Mit derartigen ‘Recherchen’ disqualifizierst du dich leider als kompetenter Gespr├Ąchspartner, aber wirst sicherlich beim Springer Verlag in Hamburg gerne als Redakteur eingestellt…

Gru├č,

gulli

@111 (flawed): Richtig, aber hinter dem Sicherheitshinweis steckt wie beschrieben auch ein Sicherheitsmechanismus – im Gegensatz zu studiVZ. Obfuscation is not Security

@113 (gulli): Die Mentalit├Ąt musst du mir mal erkl├Ąren ..

Weil es andere Seiten gibt, die genauso miserable Sicherheitsvorkehrungen haben und sehr schwache Programmierer anstellen, ist studiVZ nun auf einmal doch nicht so unsicher? Sicherheit und Datenschutz sind relativ? Duh ..

Hi .. als ich heute fr├╝h meine WELT-Kompakt las … hat mich folgender Artikel angesprungen:

http://www.studivz.net/showalbum.php?id=Vfk2LB

Bitte entschuldigt die schlechte Qualit├Ąt aber mein Scanner ist sehr alt und nciht mehr der Beste :/

Der Artikel ist in der Printausgabe so rausgekommen. Der Artikel nimmt die ganze Seite ein und die WELT-Kompakt ist eine Zeitung die vornehmlich von Studenten gelesen wir. Sie erscheint unter anderem hier in Berlin aber auch in Hamburg, Frankfurt und eine Menge anderere gro├če St├Ądte in Deutschland.

Die Welle der schlechten presse geht weiter und endlich erreicht es auch mal ein paar Printmedien, so dass auch eine gr├Â├čere Menge an Studenten erreicht wird ….

Gru├č Matze

P.S.: Ich bin hier neuer Stammleser, thx Don ;)

Don, w├Ąre es nicht ratsam den Beitrag dennoch zu pr├Ązisieren?

Ja, per “Offline Betrieb” kann man auch gesch├╝tzte Seiten aufsuchen.

Nein, das ist noch lange kein Grund, NICHT daf├╝r zu sorgen, pers├Ânliche Daten so gut wie nur m├Âglich zu sch├╝tzen und sich nicht nur auf das bereits von anderen kritisierte “Security by obscurity” zu verlassen.

Denn entsprechende No-Caching-Anweisungen sind kein Hexenwerk und sollten gerade bei Diensten, die pers├Ânliche Daten enthalten, eine Selbstverst├Ąndlichkeit sein.

Mmmm sehe grad dass das VZ die Bilder ziemlich runterskaliert hat :/, den Artikel unlesbar macht .. hehe fast ironisch …

mm hat jemand mal ne seite wo ich biler hochladen kann ohne dass sie resized werden?`bin normalerweise nicht so gro├č im Bildersharen, daher hab ich a keine zu hand ….

http://217.188.35.147/albums/2006-12/07/Vfk2LB/DDz01YT-26697766.jpg

http://217.188.35.147/albums/2006-12/07/Vfk2LB/xRz01YT-40152617.jpg

Direktlinks zu den Bildern von TwiStEr

@118: imageshack.us

Ok .. Dons sry f├╝r den Extrapost … hier also er Artiekl aus der WELT-kompakt, enjoy:

http://static.flickr.com/116/316369223_4a59e78b64_b_d.jpg

http://static.flickr.com/103/316369226_eb14a6f8fa_b_d.jpg

ich versuche das mal zu erfassen, das System erkennt durchaus, dass du eben nicht Susi bist, zeigt dir aber Susis weg an. Es geht also nicht um Dateien im Cache, sondern um Dinge, die StudiVZ an dich, obwohl du das B├Âse (TM) bist, liefert, die eigentlich f├╝r Susi bestimmt sind?

Also mit anderen Worten (Beispiel Mail da oben) wenn ich die URL-Struktur kenne, komme ich ├╝berall hin?

Oder verstehe ich das immer noch komplett falsch? (Ich hol mir da keinen Login)

@122: Du brauchst ja keinen eigenen.

http://www.bugmenot.com/view/studivz.net

Richtig, Dave-Kay. Sie schreiben den NAMEN DES B├ľSEN dahin, wo vorhin Susis Name im Mailformular stand.

Der Rest des Gedankengangens d├╝rfte f├╝r Securityleute vielleicht nicht ganz uninteressant. Und gibt, wenn sie es nicht bald wieder abschalten, vielleicht Anlass zu einem neuen Beitrag in der Blogbar, tun sich da doch ungeahnte M├Âglichkeiten auf. Sagt einer, der davon mehr versteht als ich.

@122: Da sind wir schon 2! Ich lock mich auch nich in die rein!

@ alle GMX Kritiker. NEIN, es geht nicht! Ich hab das mit 2 Accounts probiert, und bekomme – wie gewohnt – folgende Meldung:

ABER die schnelle Vor- und Zur├╝ckfunktion, die Firefox seit 1.5 hat ( http://www.golem.de/0505/37902.html ) h├Ąlt besuchte Seiten im gerenderten Zustand im RAM. Beim Anklicken von Links oder dem Reload der Seite ist dann aber Feierabend. Geht das auch bei Eurem Onlinebanking? Oh nein, das ganze Internet ist pl├Âtzlich unsicher.

@ Don. So wie es aussieht, hat das von Dir vorgestellte “Ph├Ąnomen” nix mit vorgerenderten Seiten zu tun, da ja in den Feldern der Name des aktuell eingeloggten Users erscheint. Stell das mal bitte noch besser heraus.

Mal abgesehen von StudiVZ. Ich bin in den Achtzigern gro├č geworden. Ich wei├č, was Datenschutz ist. Ich bin besonders vorsichtig. Ich bin am Compi eher ├╝berdurchschnittlich informiert und bem├╝he mich um Schutz meiner Daten.

Aber von sowas hab ich noch nie geh├Ârt.

Ich will auch mal drauf aufmerksam machen, dass man nicht nur in professionell eingerichteter Umgebung surft. Ich zum Beispiel teile mir bei meinem Nebenjob den Computer in einem Laden, wo sie drei Tage gebraucht haben, um mir ├╝berhaupt ein Passwort einzurichten. Da hat noch nie einer was davon geh├Ârt, dass man einen Browser auf “Privat” einstellen soll. Ich werd mich jetzt mal drum k├╝mmern.

Aber ich betone: Unter den Nichttechnikern bin ich eher den Powerusern zuzurechnen und halte viel von Datenschutz.

Deshalb: Danke Don, dass Du dieses super-wichtige Thema am k├Âcheln h├Ąlst und immer mehr Leute f├╝r immer feinere Einzelheiten sensibilisierst!

Langsam werde ich ein wenig ungem├╝tlich. Wer Unister und andere angreifen will, soll das machen, aber bitte

– nicht in meinen Kommentaren

– und nicht mit Hinweisen auf konkrete Punkte zum Ansetzen von Injections.

Wo sind all die Leute eigentlich wenn es um Fehler bei Studivz geht? Pl├Âtzlich wimmelt es ja nur von Sicherheitsexperten, die Fehler und sonstiges auf anderen Portalen finden!!

Hier wollen einige nicht die Sicherheitsl├╝cke verstehen stimmts? Loggt euch mal AUS bei GMX, WEB.de oder sonst was, und schaut ob ihr als ein anderer User auf ├Ąhnliche Daten kommt?

Auch ein Danke von mir Don.

#112

Das ist wirklich krass! Da kann man sich durch die ganzen Profile klicken!

Ein Scheunentor ist ein Mauseloch dagegen!

Sauberes Sessionhandling, PREG Pattern ( http://www.theserverside.com/tt/articles/article.tss?l=RedirectAfterPost ), und das senden der richtigen Status-Codes helfen. Auch bei diesem Problem.

na ja, also unterm Strich nichts Neues, eigentlich. Es existiert kein Sicherheitssystem und egal auf welche L├╝cke man auch immer st├Â├čt, irgendwie ist der Hintergrund beinahe immer, dass kein Sicherheitssystem existiert, bzw. das gedachte Sicherheitssystem auf Unkenntnis der URL beruht.

Mit anderen Worten, JEDE Information ist frei verf├╝gbar, wenn ich die URL kenne/erahnen kann. Ungeahnte M├Âglichkeiten, ja.

@131/ulf:

Sch├Âner Artikel – klingt nach einer sehr sauberen L├Âsung f├╝r die meisten Session-/Formular-Probleme.

Desweiteren frage ich mich gerade, warum man an einem ├Âffentlichen Rechner ├╝berhaupt den Verlauf speichert und nicht das L├Âschen von Sitzungsdaten beim Beenden aktiviert.

Was allerdings nichts daran ├Ąndert, dass es nicht sehr schlau ist, Sessions nicht explizit beim Ausloggen zu beenden.

Bin ja mal gespannt, wann StudiZV wieder offline geht und im Blog irgendwas von “Angriff” gefaselt wird :D

Nur kurz zum Thema Man-In-The-Middle Attacke:

Dazu muss man sich gar nicht lange den Kopf machen, wie man die Daten abgreift.Man braucht eigentlich nur ein Laptop oder PDA mit W-Lan.

An jedem Uni-Campus h├Ąngen ja zig Leute mit ihren Laptops im StudiVZ.

Und da StudiVZ sich anscheinend keinen SSL-Zertifikat f├╝r 7€ im Monat leisten kann, kann man die ganzen Email/Passwort-Kombinationen einfach aus der Luft abgreifen. Automatisch. Einfach im Vorbeigehen.

So viel zur Sicherheit beim StudiVZ.

Praktisch einfach vollkommen egal. An jeder Uni gibt es wohl getrennte, einzelne Benutzerkonten… und wer vom PC weggeht und sich da nicht ausloggt ist selber schuld und wird nachdem er das ein paar mal gemacht hat, nach den meisten Benutzerordnungen, gesperrt.

Und im Internetcafe sollte man ja wohl immer History und Cache l├Âschen? Wirklich trivial…

@Medved

Fast jede Uni bietet VPN-Clients an. Bei manchen ist es sogar unm├Âglich ohne Verschl├╝sselung/Client-Software W-Lan zu benutzen.

Ja, stimmt schon – das habe ich vergessen zu erw├Ąhnen ;) aber es gibt auch Ausnahmen. Und ausserdem – viele surfen von zu Hause aus und haben nicht einmal WEP an. Ich wohne z.B. in einer Gegend wo viele Studenten leben und kann dies recht oft beobachten.

Ja, ich weiss, selber schuld und so…

@ Don:

Du hast bei einigen bildern vergessen die Namen an allen sichtbaren stellen zu schw├Ąrzen. Mach das mal. Von wegen Datenschutz.

@112,130 Hier bringt ihr etwas durcheinander. Bei nurstudenten.de sind die Profile der ├ľffentlichkeit zug├Ąnglich. Jeder User hat ├á la Myspace eine eigene URL http://www.nurstudenten.de/NICKNAME.

Auch wenn man nicht auf der Seite registriert ist, kann man also Profile (die ├╝brigens mit css personalisiert werden k├Ânnen) aufrufen. Das ist also so beabsichtigt. Die Kontaktdaten bzw. Adressdaten sind allerdings nicht ├Âffentlich einsehbar.

Die vermeintliche Verbesserung ist nur kosmetischer Natur. Zwar bekomme ich jetzt eine Fehlermeldung beim “Zur├╝ck”, kann aber weiterhin die URLs in der History abrufen und erfahre alles ├╝ber Susi, was Don per Zur├╝ck-Knopf rausbekam.

seb: Das sind keine echten Charaktere. Die haben keinen richtigen Datenschutz.

@143: Mit dem Argument haben aber kaum noch StudiVZ-User Datenschutzrechte :D Von denen haben die wenigsten Charakter und sind echte Charaktere.

@Harm

Also ich konnte auch die Kontaktdaten einsehen…

Mal ernsthaft Don – das wovon du redest (viele Leute benutzen denselben PC ohne unterschiedliche Benutzerkonten) ist wirklich nicht der Normalfall.

Das gibts so gut wie garnicht. Und wenn doch, dann liegt es wirklich in der Verantwortung der User alle Fenster zu schlie├čen, sodass (in der Regel) sowohl History, als auch Cache gel├Âscht werden.

Ohne History gibts keine “Zur├╝ck”-Buttons, ohne Cache keine gespeicherten Bilder.

Diese Sicherheitsl├╝cke ist ein bisschen an den Haaren herbeigezogen.

F├╝r meinen Geschmack ist es nicht an den Haaren herbeigezogen, sondern schlicht und einfach unsauber ‘gebastelt’. Basteln tut man allenfalls mit den Kindern im Kindergarten. Fakt ist, das gesamte Backend ist mit der heissen Nadel gestrickt.

Ich habe sehr viel Erfahrung mit einem Uniradio. Da laufen alle Rechner. Immer. Und wenn einer mal eine halbe Stunde weg ist, macht der nicht sofort den Browser zu. So sind die Leute. ├ťbrigens bin ich selbst auch nur draufgekommen, weil ich den Browser auch meistens auf lasse.

Es ist schon klar: Es geht nicht immer und ├╝berall. Aber es gibt kritische Orte im universit├Ąren Raum, an denen das m├Âglich und StudiVZ entsprechend verbreitet ist. Da kommen also zwei Probleme zusammen, die grunds├Ątzliche Machbarkeit und die Chance, es zu tun. Und Datenschutz bedeutet,. Daten zu sch├╝tzen und nicht darauf zu hoffen, dass schon nichts passiert.

@Dennis

Also die Postleitzahl und den Ort wo man herkommt (Heimat, Heimat-PLZ), kann man einsehen. Aber nicht die aktuelle Adresse oder Telefonnummer.

Also mal ernsthaft angenommen, man ist zu Hause und en Bekannter kommt vorbei, und fragt einen ob er mal kurz ins StudiVZ schauen kann. Man mledet sich ab und denkt sich nichts b├Âses, geht was essen macht sonstwas und ne viertelstunde sp├Ąter stellt sich raus dass besagter Bekannter auf einmal wei├č wen man so alles geruschelt hat etc.

Das der jenige das nicht unbedingt alles wissen soll, es aber schon rausfinden wenn er nur ein paar mal ├Âfter die zur├╝ck Taste an der Maus bedient als eigentlich n├Âtig ist irgendwie erschreckend.

@Don: Aber die Argumentation ist doch unsinnig – selbst wenn man serverseitig daf├╝r sorgen w├╝rde, dass die Bilder nicht mehr abgerufen werden k├Ânnen und dass die Seiten vom anderen Account ├╝ber die History nicht einsehbar sind – das alles ├Ąndert nichts an der Tatsache, dass

1. die Bilder der besuchten Seiten weiterhin im Cache verf├╝gbar sind

2. die History eindeutig Auskunft ├╝ber die besuchten Seiten gibt, auch wenn sie nicht mehr aufrufbar sind (und zwar Auskunft in gleichem Umfang wie die verkr├╝ppelten Seiten auf Deinen Screenshots oben).

@Martin(151)

Nat├╝rlich ist Dons Beispiel etwas konstruiert – ├╝ber die History w├Ąre ein entsprechender Zugriff genauso m├Âglich, f├Ąllt allerdings dann in den Bereich der Sicherheit, f├╝r welche der Nutzer selbst verantwortlich ist.

Kernaussage des Beispiels von Don ist f├╝r mich allerdings vielmehr, dass das VZ schon elementarste Sicherheitsvorkehrungen nicht bieten kann, und einfach an vielen Stellen kein Konzept besitzt.

Man kann somit mehr als nur Mutma├čen, dass Sicherheit und saubere Programmierung bei den VZ Leuten nur geringe Priorit├Ąt hatten. Zielsetzung war von Anfang an m├Âglichst schnelles Wachstum, wobei Userbelange h├Âchst nachrangig waren. Gutes Management ist dies nicht, sondern ein ├╝bler Nachgeschmack bleibt bei diesen “Webpreneuren”.

Das Motto des VZ’s scheint mir stark in Richtung “Datengr├╝scheln” zu gehen:

zu gr├╝scheln:

http://www.rzuser.uni-heidelberg.de/~cd2/drw/e/gr/usch/gruscheln.htm

Martin: Wenn Du bei einem Auto bremsen einbaust, und jemand einen Unfall baut – sein Problem.

Wenn Du bei einem Auto keine Bremsen einbaust, behauptest, Du h├Ąttest welche eingebaut, und dann kracht es – Dein Problem.

Andere schaffen es ja auch. StudiVZ schafft es nicht. Und wenn Du denkst, das hier sei konstruiert, hast Du noch nie Studenten Einf├╝hrungen in Computernutzung gegeben.

Auch wenn hier in den letzten 4 Wochen viel berechtigte Kritik zu lesen war, so halte ich den aktuellen Pseudo-Datenschutz-GAU f├╝r Quatsch.

Genauso gut k├Ânntest du, Don, StudiVZ daf├╝r verantwortlich machen, wenn der Stalker Susi Sorglos beim VZ-nutzen beobachtet. Da k├Ânnen die auch nicht viel gegen machen. Der Browser fordert nunmal Seiten an und speichert diese lokal zwischen. Wenn der diese dann nachtr├Ąglich wieder verf├╝gbar macht, hat das VZ damit nichts zu tun. Selbst wenn die sonstwas f├╝r Cache-verhindernde Mechanismen installieren, hei├čt das nicht automatisch, dass sich jeder Browser daran h├Ąlt.

Ok – aber warum sollte man Bremsen einbauen, wenn sich das Auto sowieso auf einer Eisfl├Ąche bewegt?

Dein Argumentationspunkt ist folgender: Es ist viel einfacher den “Zur├╝ck”-Button zu benutzen, als sich manuell durch die History zu w├╝hlen.

Da geb ich Dir in gewissem Ma├če recht. Allerdings ├Ąndert das nichts an der Tatsache, dass es keine Sicherheitsl├╝cke von StudiVZ ist. Die Sicherheitsl├╝cke ist die nicht gel├Âschte History.

Und Du meinst, das sollte verschleiert werden?

@152/dangermouse:

Womit mal wieder bewiesen w├Ąre, dass die Schweiz ein tolles und n├╝tzliches Land ist ;)

@martin (155)

Deine Argumentation ist f├╝r mich reichlich absurd – “wieso Bremsen einbauen wenn ich sowieso weiss dass die Fahrer Idioten sind?”

Technisch einwandfrei und Stand der Technik w├Ąre, dass die Session beendet ist, wenn der User sich ausloggt. Ganz einfach. Dies ist anscheinend nicht der Fall.

So. Jetzt liest Du bitte nochmal die obigen Texte und Kommentare GENAU durch. Danach denkst Du dr├╝ber nach, und dann kannst Du Dir ├╝berlegen, ob Du dabei bleibst. Und bedenke: StudiVZ hat da inzwischen was gemacht – warum wohl, wenn angeblich alles ok ist?

Wenn Du dann immer noch auf verlorenem Posten Schmarrn erz├Ąhlen willst, such Dir ein eigenes Blog. Dann kannst Du ja erkl├Ąren, warum es bei StudiVZ geht, und bei Gmail oder Immobilienscout24 zum Beispiel nicht

@ember(152)

..na umsonst soll Ehssan Dariani ja nicht in St. Gallen studiert haben. Dabei kam ihm wohl das abgr├╝scheln der Studentenschaft in den Sinne. Irgendwie doch paradox: Durch’s fr├Âhliche gruscheln gr├╝schelt studiVZ unredlich mit anvertrauten Daten…

Herzlichen Gl├╝ckwunsch Don zum erflogreichen Kopieren von “Bild”-Methoden.

Sicherheitsl├╝cke hin oder her, ohne deine erfunde Analsex-Gruppe w├Ąre dieser Beitrag genuso langweilig wie deine anderen.

Bei aller berechtigten Kritik um die nach wie vor bestehenden Sicherheitsm├Ąngel, die letzten Tage war das studiVZ ein riesen Spa├č. Nein nicht das echte, sondern der von den Betreibern er├Âffnete Testserver. Von uns Teilnehmern schlicht anarchoVZ genannt. Es war ‘ne herrlich anarchische Zeit und keiner von uns vermisst mehr das real studiVZ. Es wirkt jetzt – neben aller M├Ąngel – vor allem sehr bieder und fad. Hoffentlich bleibt uns unser anarchoVZ noch ein weilchen als Paralellwelt erhalten. Was man von den studiVZ dort so denkt, sieht man in Gruppen wie “Ehssan Dariani hat nen kleinen Penis” oder “Ehssan Dariani spielt an sich rum, statt am StudiVZ”.

Leider wurden wir von den studiVZ-Machern auch dort st├Ąndig ├╝berwacht, beobachtet und bespitzelt. Besonders der fiktive user “Stephan Siebert” erwies sich als kurioser stasiVZ-Spitzel, der in jeder aber wirklich jeder der Testerserver-Gruppen beigetreten war, sich mit allen usern “freundschaftlich verbindete, aber niemals nie eine Nachricht, einen Beitrag oder etwas auf den Pinnw├Ąnden hinterlie├č.

Nichtsdestotrotz – es lebe das anarchoVZ – auch wenn das von den Machern sicherlich SO nicht beabsichtigt war!!!

noch existiert es:

http://195.71.2.182/

OT: tut mir leid, aber die Performance eurer seite is f├╝r’n Popo.

wie oft mir heute hier schon mitgeteilt wurde, dass die SQL-Connection nicht established war…

@Martin, 151, 155, 163

Du hast es ja eigentlich selbst gesagt: W├Ąren die Seiten nicht einsehbar, dann bliebe ausschlie├člich die URL, um zu erraten, auf welchen Seiten die Person war (da auf dem Bildschirm dann ja immer nur ein ‘Du bist nicht eingelogt.’ bzw. ‘Zugriff nicht erlaubt’ o.├Ą. erschiene.)

Das war – bis vor Dons Post – aber nicht so.

Alles in allem muss ich schon sagen – studiVZ kann sich wirklich bedanken. Die bekommen hier umsonst bzw. f├╝rn Appel unn Ein (Danke, J├Ârg-Olaf), einen universalen Sicherheitscheck ihres Systems geliefert.

Aber da – freundlich gesprochen – die Initiative zum L├Âsen dieser ganzen Probleme einfach nicht von ihnen selbst ausging, sind sie wirklich selbst schuld, dass ihnen das jetzt als PR-Gau um die Ohren fliegt. Sie eignen sie einfach _zu_ gut als Beispielfall f├╝r grunds├Ątzliche Probleme eines falsch verstandenen Web 2.0.

Und Dons Artikel ist schon absolut gerechtfertigt: Bevor ich als Unternehmen mit aggressivem Marketing europaweit expandiere, sollte das Log-Out in meinem System schon wenigstens ein wirkliches Log-Out sein und kein halbherziger ‘quick and dirty hack’.

@Martin(163)

mea culpa maxima. Hab’s ausprobiert..ja hier liegt kein Riesendatenleck vor. Da hast du Recht. Taucht beim VZ aber nach dem abmelden eine Meldung auf, dass man den Browser schlie├čen sollte?

Addendum und @all whitehats

Ich bin mir allerdings sicher dass deutlich krassere Lecks noch voll zur Verf├╝gung stehen…;-)

Dangermouse: Sie haben es vor ein paar Stunden gefixed.

Und Typen, die glauben, hier Sachen sagen k├Ânnen wie “Du wirst inzwischen auch zugeben”, unterhalten sich pronto mit Dildowerbung und Viagraspam bei Spam Karma.

Darf ich mich kurz selbst zitieren? ;)

Hmpf… Zitieren will gelernt sein… Zweiter Absatz ist kein Zitat mehr :p

http://rebellmarkt.blogger.de/static/antville/rebellmarkt/images/gatjagend.jpg

8. screenshot von oben, ganz rechts unten steht in rot der Name. Zusammen mit der Uni und dem Bild konnte ich sie auffinden: Ihre ID lautet 5fk***. Besser mal ├Ąndern, wenn es die wirklich gibt.

Name schw├Ąrzen w├Ąre wohl net schlecht.

Sonst k├Ânnte das f├╝r dich ein Problem geben.

@167/168 / Matthias:

Prinzipiell ist gegen die Verwendung von GET nicht wirklich etwas einzuwenden (o.k. das Beitreten in Gruppen und Nachrichten ├╝ber GET sind dann doch nicht wirklich schlau gel├Âst mit GET) – nur w├Ąre es vielleicht irgendwie schlau, dort kleine Klartext-Angaben reinzuschreiben und au├čerdem bei jedem(!) Seitenabruf die g├╝ltige SessionID zu pr├╝fen (oder wie oben angemerkt wurde, besser mit session_regenerate_id() eine neue zu erzeugen).

@christian (169): Sagt Dir der Begriff Fake-Account etwas?

├ťbrigens scheint StudiVZ die Auszeit tats├Ąchlich produktiv genutzt zu haben, n├Ąmlich zum L├Âschen von eben Fake-Accounts. Wahrscheinlich bieten sie jetzt facebook “nur noch 700.000, aber qualitativ super!” Records an.

Loggt euch mal mit Opera bei web.de ein und schaut, was passiert: Mit Opera kann man trotz erfolgreichem Logout-Vorgang immer noch im BrowserCache rumw├╝hlen. das ist ebenso ein Skandal!

Neeiiiiin. Hans, das ist was gaaaaaaaanz ann├Ąr├Ąs. Das g├╝ldet hier nich.

Damit w├╝rdest du doch den Blog entkr├Ąften!

StudiVZ: Und wieder der Griff daneben …

So langsam solltet ihr den Laden wirklich dicht machen. Es gibt wieder eine neue L├╝cke:Superfrischer Privacy Gau bei StudiVZ. Ihr braucht mehr als nur f├╝nf Tage Pause. Ihr braucht ein komplettes Redesign eurer Software.

Ich werd mir jetzt nicht die M├╝he machen zu erkl├Ąren was genau es mit dieser “Sicherheitsl├╝cke” auf sich hat und warum diese bei GMail nicht auftritt. Die Kommentare hier zeigen sehr deutlich, dass die meisten Menschen lieber bei einer einmal gefassten Meinung bleiben, als die Wahrheit zu erfahren.

Wer es gerne wissen m├Âchte, dem empfehle ich, sich in ner ruhigen Minute mit jemand der etwas Ahnung vom Thema und keine emotionale Vorbelastung hat die dargestellten Schritte durchzugehen und dann sehr genau zu

├╝berlegen wo die Gr├╝nde wof├╝r sind.

F├╝r alle anderen habe ich noch ein haarstr├Ąubendes Sicherheitsloch:

Alice und Bob sitzen in einem Raum und surfen bei StudiVZ. Jeder von beiden ist mit seinem eigenen Account auf seinem eigenen Rechner eingeloggt. Wenn Alice auf eine Link klickt ruft sie die URL durch den Raum Bob zu, der sie bei sich eingibt. Nun kann Bob sogar die Seiten sehen, auf denen Alice gerade in diesem Moment surft, nicht nur die, auf denen sie fr├╝her mal war. Au├čer nat├╝rlich die Seiten, auf die er keinen Zugriff hat, dann bekommt er ein “Du bist nicht berechtigt, dieses Fotoalbum zu sehen”. Eine katastrophale Sicherheitsl├╝cke, die StudiVZ unbedingt beheben muss. Oder Moment Mal… das ist die selbe “L├╝cke” und das ganz ohne Browser Cache oder Session Cookies.

Und f├╝r die Allerschlausten: keiner der Links von denen hier die Rede war ├╝bergibt eine SID per GET. Also nicht dass mir nochmal einer mit Sessions kommt. Das Problem hat mit Sessions null zu tun!

ich bin fassungslos.

@ember #170

Ob GET oder POST ist vollkommen egal. Klar ist es leichter in einem URL mal schnell ein paar Key-Value-Pairs zu tauschen, als einen Socket zu ├Âffnen. Aber in letzter Konsequenz macht es keinen Unterschied(f├╝r einen ge├╝bten Programmierer sind das evtl. 1 Minute).

Ob man POST oder GET nimmt sollte nur eine Frage des “was will ich machen” sein(Fileupload, viel Text bewegen) niemals ein Sicherheitsgedanke. Denn da macht es _keinen_ Unterschied.

@alex: “Ich werd mir jetzt nicht die M├╝he machen zu erkl├Ąren was genau es mit dieser “Sicherheitsl├╝cke” auf sich hat”

Warum tust Du es dann, und dann auch noch flasch?

@alex #174

>..Das Problem hat mit Sessions null zu tun!

Aber sicher doch. Wo, wenn nicht in einer Session, wird denn sonst die Authentifizierung/Autorisierung gespeichert/weitergegeben?

Das die nicht in der URL auftaucht, liegt wahrscheinlich daran, das session.use_cookies in der php.ini auf 1 steht. Habs nicht getestet, aber kann ja mal jemand versuchen mit deaktivierten Keksen im SVZ zu agieren. Dann d├╝rfte(Fallback) die SID in der URL stehen.

falls wir uns misverstanden haben.

Das Alice Bob Beispiel beweist dass das Session Copokie keine Rolle spielen kann, das mit GET ist eine Erg├Ąnzung, um den gedanken auch gleich auszuschlie├čen. Sucht euch eine Alice oder einen Bob und probiert es aus, aber redet nicht von Dingen, die oihr offensichtlich nicht versteht.

Haben die jetzt das Problem gefixed, oder besteht es noch, wie in den letzten Posts geschildert?

@176/SteBu:

O.k. Das kam falsch an – nat├╝rlich bietet POST keine tats├Ąchliche Sicherheit, aber Parameter in URLs laden auch den weniger Begabten Sicherheits-Analysten zum Herumspielen ein.

Hat bestimmt schon wer geschrieben, aber ich mag nicht alles lesen, die technische Unkenntnis da oben reicht mir, um hier mal ein bisschen was klarstellen zu m├╝ssen.

Wie schon richtig angemerkt wurde, ist das nichts, was man StudiVZ anh├Ąngen kann. Dass man einige Daten per URL ├╝bergibt, ist g├Ąngige Praxis. Selbst wenn alles in Formulare als versteckte Felder gepackt werden w├╝rde, w├Ąre der Effekt der gleiche, man m├╝sste nur immer mit OK best├Ątigen, dass man die Formulardaten noch mal senden m├Âchte. Das ist genau das, was mit der letzten Gruschel-Aktion von Susi passiert, also das, was im Beispiel als erstes kommt (nach erstem Mal Zur├╝ck-Button).

Mit der SessionID hat das nichts zu tun. Nachdem sich Susi ausgeloggt hat, ist ihre SessionID als ung├╝ltig markiert. Aus diesem Grund w├╝rde man dann auch immer auf die Startseite kommen, wenn man sich nicht neu eingeloggt hat und irgendeine StudiVZ-URL aufruft. Nun ist es im Beispiel aber so, dass man sich mit seinen eigenen Nutzerdaten einloggt. Damit wird eine neue g├╝ltige SessionID vergeben, die zu dem dann eingeloggten Nutzer geh├Ârt. Aufgrund der History-Funktion des Browsers kann man zur├╝ck gehen. Alle Aktionen, die Susi ausgef├╝hrt hat, werden dann als der Nutzer ausgef├╝hrt, als der man eingeloggt ist. Und weil eben jede Seite eindeutig durch die URL und die evtl. per Formular an diese URL geschickten Daten identifiziert ist, kommt man auch auf jede Seite, auf der Susi war. Aber eben nicht auf solche, auf die man keinen Zugriff hat, weil die aktuelle SessionID mit dem eigenen Profil verkn├╝pft ist.

Mir ist keine M├Âglichkeit bekannt, wie man das einfach verhindern k├Ânnte. Bestimmt geht es irgendwie, aber ist mit Sicherheit mit enormem Aufwand verbunden. Eine erste Idee war, die SessionID mit in die URL zu packen und nicht per Cookie zu ├╝bergeben. Das w├╝rde das einfache Benutzen des Zur├╝ck-Buttons verhindern. Aber wirklich sicherer ist das auch nicht, weil ja in der URL einfach die SessionID durch die eigene g├╝ltige ersetzt werden kann. Eine weitere M├Âglichkeit w├Ąre, den Referer zu ├╝berpr├╝fen, aber auch das ist nichts, was nicht umgangen werden k├Ânnte.

Wie auch schon weiter oben angemerkt wurde, k├Ânnte man auch herausfinden, dass Susi bei Google nach irgendwelchen Bildchen gesucht hat oder was auch immer. Durch die Browser-History l├Ąsst sich nat├╝rlich ihr gesamtes Verhalten zur├╝ckverfolgen. Dagegen hilft, die Browser-History zu l├Âschen, wenn man fertig ist.

Den einzigen Tipp, den ich StudiVZ geben w├╝rde, w├Ąre einen Hinweis nach dem Ausloggen anzuzeigen, dass man die History l├Âschen sollte, wenn man sich an einem ├Âffentlichen Computer befindet.

Gru├č,

Alex

183 ist von einem anderen Alex, als die andere Kommentare. Nur falls es Verwunderung gibt. Und er hat Recht, die “Sicherheitsl├╝cke” hat nichts im Sessions zu tun.

Man braucht keine History l├Âschen o.├Ą.

Ich sehe das Problem mit den nicht vollst├Ąndig zur├╝ck gesetzten Sessions eher hier:

Man wird ironischerweise selbst als Absender f├╝r die Mail von Susi sichtbar, erkennt aber, an wen die Mailvon Susi ging

Klar ist man in seinem Account am Mail schreiben, jedoch sieht man den letzten Empf├Ąnger, den Susi anmailte. Und das ist falsch. Das wird also in einer Session transportiert(nehme ich an) und nicht vollst├Ąndig resettet.

>…den Referer zu ├╝berpr├╝fen

Lustig, was soll das denn? Der ist leichter zu f├Ąlschen als alles andere. Oder wird komplett unterdr├╝ckt(NIS macht das z.B.).

Alex/Alex: So wie ihr es schildert konnte ich es heute Mittag auch nachvollziehen. Bzw. nur noch.

Was bleibt ist das Verhalten des serverseitigen Caches, das aber evtl. kurz nach dem Erscheinen des Artikels hier an der Blogbar ge├Ąndert wurde. Zumindest soweit, wie/wenn sich die Informationen hier im Thread sinnvoll zusammenbringen lassen.

Nat├╝rlich k├Ânnte man auch eine Session auf die User-IP binden. Wenn sich die IP ├Ąndert -> Session nicht annehmen.

@185/SteBu:

So wie es mir nach nochmaligem Nachdenken scheint, hat Alex recht – die Session ist dabei nicht von Bedeutung, der Empf├Ąnger steht in der URL (das halte ich allerdings f├╝r unklug, auch wenn StudiVZ nicht das einzige Portal ist, dass es so macht).

Eine Alternative w├Ąre, mit ein bisschen Javascript den angew├Ąhlten Empf├Ąnger, zus├Ątzlich zum Anzeigefeld, in einem versteckten Div-Block zu speichern und die Nachricht per AJAX an den Server zu schicken. Allerdings muss ich Alex recht geben: Die Frage ist, ob das tats├Ąchlich notwendig ist (schick’ f├Ąnd ich’s auf jeden Fall ;)) – ein Hinweis beim Ausloggen w├Ąre allerdings wirklich gut.

@Alex: das glaubt uns kein Mensch…

@185 SteBu:

Schau dir bitte den Screen genau an bevor du den Mund auf machst. In der URL(!) steht [to_user_ids]=”geschw├Ąrzte ids here” um das zu rekonstruieren braucht man definitiv keine Sessions.

@190 Alex: Na es wird doch langsam, ein paar haben Einsicht. :) Ich habe jetzt doch alles gelesen, bei manchen Kommentaren musste ich fast weinen. Den Browser anweisen, nichts zu cachen … hm … oder SSL verwenden, dann gibt’s kein Problem. Hm … Und bei GMail geht’s nicht, weil die SSL verwenden. Seeehr interessante Theorie. Gegen Ende hin ist es gl├╝cklicherweise deutlich besser geworden.

@189 ember: Vollkommen richtig, was Du schreibst. Und weil GMail massiv mit AJAX-m├Ą├čigen Methoden arbeitet, geht’s bei GMail auch nicht so einfach. Nachteil an so was ist dann aber auch, dass auch der berechtigte Nutzer selbst mit dem Zur├╝ck-Button nicht mehr so viel anfangen kann. Es gibt AJAX-Anwendungen, die einem beim Klick auf “Zur├╝ck” auch freundlich darauf hinweisen, dass man den Knopf besser nicht benutzen sollte.

Eine sichere Methode w├Ąre, alle Parameter, egal ob POST oder GET, verschl├╝sselt zu ├╝bertragen. Dazu k├Ânnte man ein Public-Key-Verfahren einsetzen, bei dem der Server beim Login eine Schl├╝sselpaar generiert und dieses an die SessionID bindet. Der Client bekommt die SessionID und den Public Key und verschl├╝sselt damit alle Parameter, lediglich die SessionID wird unverschl├╝sselt ├╝bertragen. Mittels der SessionID kann dann der Server den passenden Private Key raussuchen und damit die Parameter entschl├╝sseln. Beim Login werden die SessionID und das Schl├╝sselpaar gel├Âscht. Damit w├Ąren URLs nach dem Logout garantiert unbrauchbar und auch nicht mehr herausfinden, was mit dieser URL aufgerufen wurde, weil dazu die Kenntnis des Private Keys n├Âtig ist.

Also wie ich schon geschrieben habe — machbar ist (fast) alles. Aber der Aufwand lohnt sich in meinen Augen in diesem Fall ├╝berhaupt nicht. Denn alles, was der Benutzer tun muss, ist die verdammte History zu l├Âschen.

Gru├č,

Alex

Ich vermute einfach, die Situation f├╝r Don ist auch inzwischen etwas ins Ung├╝nstige gekippt. Nachdem er anfangs (m.E. ganz legitim) Sicherheitsl├╝cken im System und diverse Fehlverhalten der StudiVZ-Gr├╝nder angeprangert hat, wartet jetzt quasi jeder auf den vernichtenden Sto├č.